Au début du film "La Communauté de l'Anneau", le sorcier Gandalf pose au héros Frodon cette question :"Est ce secret ? Est-ce sûr ?" Nous n'avons peut-être pas d'anneau magique à protéger, mais nous posons la même question. Mais nous parlons d'informations.

Il s'agit de la deuxième d'une série en plusieurs parties sur la façon d'appliquer les principes et techniques de sécurité de l'information dans le cadre de la modélisation des données. Cette série utilise un modèle de données simple conçu pour gérer les clubs non commerciaux comme exemple d'approches de sécurité. Dans des articles ultérieurs, nous aborderons la modélisation pour des contrôles d'accès précis, l'audit, l'authentification et d'autres aspects clés de la mise en œuvre d'une base de données sécurisée.

Dans le premier article de cette série, nous avons appliqué quelques contrôles d'accès simples à notre base de données de gestion de club. De toute évidence, il ne suffit pas de fournir des contrôles d'accès lors de l'ajout de photos. Plongeons en profondeur dans notre modèle de données et trouvons ce qui doit être sécurisé. En cours de route, nous découvrirons que nos données contiennent plus d'informations que ce que nous avons inclus jusqu'à présent dans notre modèle.

Identifier le contenu sécurisé du club

Dans notre premier volet, nous avons commencé avec une base de données existante qui fournissait un service de tableau d'affichage aux clubs privés. Nous avons examiné l'effet de l'ajout de photographies ou d'autres images au modèle de données, et nous avons développé un modèle simple de contrôle d'accès pour donner une certaine sécurité aux nouvelles données. Maintenant, nous allons examiner les autres tables de la base de données et déterminer ce qu'il en est de la sécurité des informations pour cette application.

Connaître vos données

Nous avons un modèle de données qui n'a rien pour prendre en charge tout type de sécurité de l'information. Nous savons que la base de données contient des données, mais nous devons examiner notre compréhension de la base de données et de ses structures pour la sécuriser.

Apprentissage clé n° 1 :

Examinez votre base de données existante avant d'appliquer des contrôles de sécurité.

J'ai construit person ici avec les informations typiques que vous saisiriez sur n'importe quel site Web ou que vous donneriez à un club. Vous remarquerez certainement que certaines des informations ici pourraient être considérées comme sensibles. En fait, mis à part le id clé primaire de substitution, c'est tout sensible. Tous ces champs sont classés dans la catégorie des informations personnellement identifiables (PII) selon le guide PII définitif du National Institute of Standards and Technology (NIST) des États-Unis. En fait, les informations de ce tableau sont presque suffisantes pour commettre une usurpation d'identité. Gérez cela mal et vous pouvez être poursuivi par des personnes, poursuivi par des entreprises, condamné à une amende par les régulateurs ou même poursuivi. C'est encore pire si les données des enfants sont compromises. Et ce n'est pas seulement aux États-Unis; l'UE et de nombreux autres pays ont des lois strictes sur la confidentialité.

Apprentissage clé n° 2 :

Commencez toujours un examen de sécurité avec les tableaux décrivant les personnes.

Bien sûr, il y a plus de données dans ce schéma que juste person . Considérons-les table par table.

graphic_format– Ce tableau ne contient rien d'autre qu'un instantané d'éléments couramment connus tels que JPEG, BMP, etc. Rien de sensible ici.photo_action– Ce tableau est lui-même très minimal. Il ne comporte qu'une poignée de lignes, chacune décrivant la sensibilité, non pas des données, mais d'une action sur une photo. Ce n'est pas très intéressant en soi.-

photo– Ah, photo. Le dicton dit qu'"une image vaut mille mots". Est-ce vrai du point de vue de la sécurité et de la sensibilité ? Si vous pensiez quepersonétait risqué, préparez-vous pour laphoto. Jetez un œil à ce que ces "mille mots" peuvent contenir :- détails et conditions des infrastructures publiques importantes, des bâtiments, etc.

- une image protégée par des droits d'auteur

- métadonnées indiquant l'heure exacte et la position GPS de la photo

- métadonnées identifiant le modèle, le numéro de série et le propriétaire de la caméra

- des informations accessoires telles que la fabrication de bijoux coûteux, des œuvres d'art, des véhicules ou des entreprises

- un enregistrement ou une description d'actions dont le statut juridique, moral ou éthique est douteux

- messages textuels :banals, provocateurs, haineux, bénins

- une association avec un club

- une association avec la personne qui a téléchargé l'image

- pornographie

- détails corporels non sexuels, tels que les traits du visage, les blessures, les handicaps, la taille, le poids

- visages de personnes non consentantes, inclus intentionnellement ou accidentellement (plus d'informations personnelles)

- l'association implicite des personnes sur la photo entre elles et avec toute information mentionnée précédemment. Cela peut suggérer un emploi, un service militaire, des voitures possédées, la taille ou la valeur des maisons ou des biens immobiliers…

Apprentissage clé n° 3 :

Les captures de données physiques, comme dans les photos, doivent être examinées pour les nombreuses sortes d'informations et de relations qu'elles peuvent contenir.

club– Certains noms et descriptions de clubs peuvent contenir plus d'informations que vous ne le pensez. Avez-vous vraiment voulez-vous annoncer que votre club se réunit chez Martha sur Elm Street ? Cela indique-t-il une activité politique que d'autres pourraient cibler ?club_office– Identifie la signification et les privilèges d'un poste de direction de club. L'utilisation ou la description des titres peut transmettre beaucoup d'informations sur le club. Certaines de ces informations pourraient être déduites de la description publique d'un club, d'autres pourraient révéler des aspects privés du fonctionnement du club.member– Enregistre l'histoire d'une personne avec un club.officer– Enregistre le leadership d'un membre histoire avec un club.

De toute évidence, il y a des éléments ici qui devraient être protégés. Mais à qui incombe cette responsabilité ?

À qui possède Ces données ?

Vous le stockez, vous le possédez ! À droite? Mauvais. Bien, bien mal. Permettez-moi d'illustrer à quel point c'est faux avec un exemple courant :l'information sur les soins de santé. Voici un scénario américain - espérons que ce n'est pas aussi mauvais ailleurs ! Le médecin d'Aldo, le Dr B., a trouvé des nodules sous les aisselles et a ordonné une analyse de sang. Aldo est allé au laboratoire C où l'infirmière D. a prélevé du sang. Les résultats ont été transmis à l'endocrinologue Dr E. via l'hôpital F, en utilisant VOTRE système exploité par l'entrepreneur informatique YOU. L'assureur G a reçu les factures.

Alors, êtes-vous propriétaire des informations du laboratoire ? En plus d'Aldo, de ses médecins et de son assureur ayant un intérêt, vous et l'une de ces personnes pourriez être poursuivis s'ils font quelque chose qui compromet ces informations confidentielles. De cette façon, tout le monde dans la chaîne est responsable, donc tout le monde la « possède ». (N'êtes-vous pas content que j'utilise un exemple simple ?)

Apprentissage clé n° 4 :

Même des données simples peuvent se connecter à un réseau de personnes et d'organisations que vous devez gérer.

Reprenons notre club. Ouf! Que savons-nous des parties intéressées par chaque entité de données principale ?

| Entité | Fête | Remarques |

|---|---|---|

person | cette personne | |

| parent ou autre tuteur, le cas échéant | les parents ou tuteurs sont responsables de la personne si elle est mineure ou incapable | |

| Greffiers de justice | si la Personne, sous certaines restrictions légales, peut faire l'objet d'un examen minutieux par un officier ou une personne désignée par un tribunal | |

club | le club lui-même | |

| officiels du club | les officiers sont responsables de l'entretien du club, de sa description et de son apparence extérieure | |

| membres du club | ||

| le club lui-même | les fonctions et titres font partie de la structure interne du club |

| officiels de club | selon le type de pouvoirs et de responsabilités associés à un bureau, les agents seront affectés dans ce qu'ils font et comment ils le font | |

| membres du club | les membres peuvent vouloir chercher un bureau de club ou le comprendre, parfois pour tenir un officier responsable | |

photo | télécharger la personne | |

| propriétaire (titulaire des droits d'auteur) de la photo | la photo peut ne pas appartenir à la personne qui l'a téléchargée ! | |

| licenciés de la photo | la photo peut être incluse dans le cadre d'un accord de licence | |

| personnes sur la photo | si votre image est incluse dans un document publié, cela pourrait affecter vos intérêts d'une manière ou d'une autre, peut-être de différentes manières | |

| propriétaires de terrain ou d'autres objets en photo | ces personnes peuvent voir leurs intérêts affectés par les représentations sur une photo | |

| propriétaires des messages textuels sur la photo | les messages et symboles peuvent être soumis à des restrictions de propriété intellectuelle |

Connaître les relations Parmi vos données

Non, nous n'avons pas encore fini. Jetez un œil au modèle de données. Nous n'avons pas examiné member ou officer . Notez que member et officer n'ont pas un seul champ qui est de vraies données. Tout est une clé étrangère ou de substitution, sauf les dates qui ne font que chronométrer chaque enregistrement. Il s'agit uniquement de tables de relations. Que pouvez-vous en déduire ?

membersuggérera unepersons'intéresse à cause duclub.membersuggérera quellepersonconnaît une autrepersons.memberindique la taille duclubest.membersuggérera unclubs lorsqu'unepersona plusieurs adhésions.officerliera fortement unepersonaux intérêts duclub.officerpeut suggérer l'accès à l'argent, aux installations ou à l'équipement du club par uneperson.officerindiquera les capacités d'uneperson(leadership en particulier) lorsque leofficela définition suggère d'autres compétences. Le trésorier suggérerait des compétences en comptabilité et en budgétisation, par exemple.officerpeut indiquer un contrôle relativement étroit d'unclubpar un petit groupe lorsque les durées sont longues ou lorsque le nombre demembers est petit.

Apprentissage clé n° 5 :

Les relations entre les données peuvent divulguer de nombreuses informations sur les entités de données primaires.

Mais n'oublions pas notre vieille préférée, photo ...

- Une

persondans unephotoautre que celui qui l'a mis en ligne peut suggérer unclubassociation s'apparentant àmember. - Plusieurs

persons dans unephotosuggérer des relations entre eux. - Activité représentée dans une

photopeut suggérerclubactivités ou les intérêts ou capacités depersons sur la photo. photoLes informations GPS documenteront la présence de lapersons dans un endroit particulier, tout comme l'arrière-plan de laphoto.- Une

photoparticipera généralement à zéro ou plusieurs albums photo pour des présentations, etc.

Obtenir la vue complète

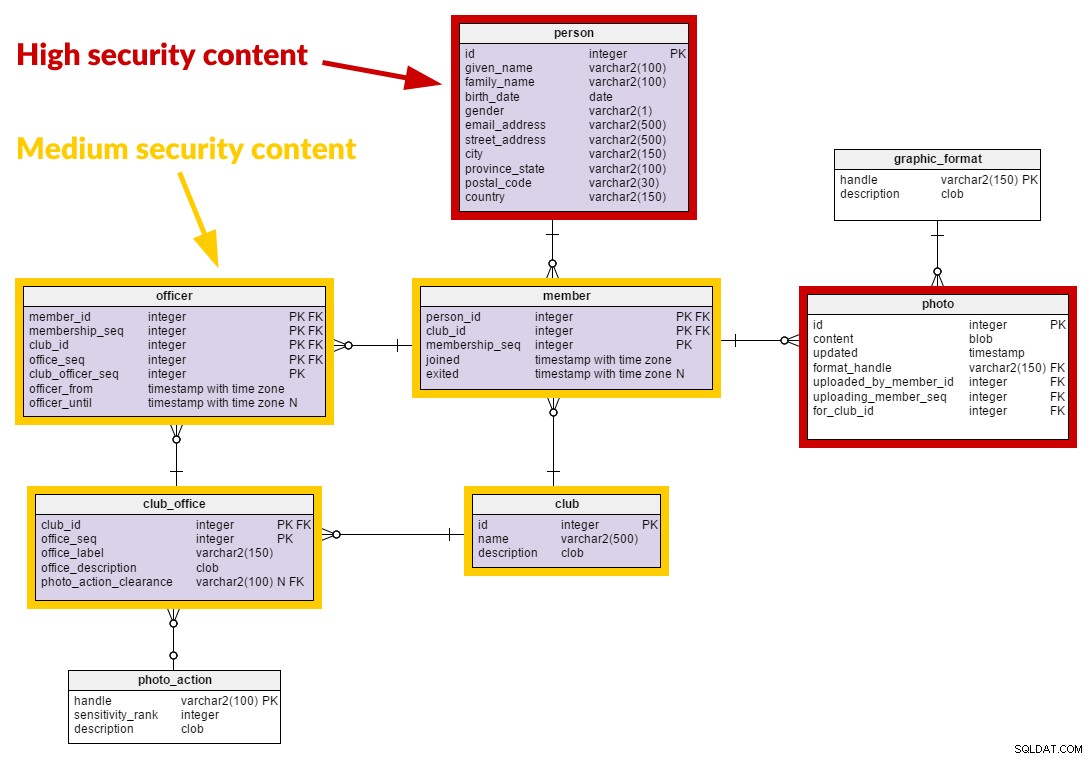

Avec cette analyse des données, nous commençons à voir où nous devons concentrer nos efforts. Nous pouvons visualiser le modèle avec une assistance visuelle :

En d'autres termes... la quasi-totalité de notre modèle de données a un certain contenu de sécurité.

Apprentissage clé n° 6 :

Attendez-vous à la majorité de votre schéma pour avoir un contenu de sécurité.

C'est exact. Pratiquement tout. Cela vous arrivera tout le temps. Toute table plus triviale qu'une simple recherche peut être impliquée dans votre approche globale de la sécurité de la base de données. Il est donc important pour vous de pratiquer l'économie et le soin dans la modélisation afin de minimiser le nombre de tables que vous luttez.

En conclusion :Connaissez vos données

Connaître ses données est essentiel pour les sécuriser. Connaître la valeur de vos données et leur sensibilité vous donnera des conseils cruciaux sur la façon de mettre en œuvre une architecture de sécurité complète au sein de votre base de données.

La sécurité de l'information est une tâche de grande envergure, et dans cette série, j'apporte des problèmes et des techniques que vous pouvez utiliser progressivement pour améliorer la sécurité des bases de données. Dans le prochain épisode, je montrerai comment utiliser ces informations dans la base de données du Club pour vous aider à identifier la sensibilité et la valeur de vos données. Au fur et à mesure que nous continuons dans la série, nous améliorerons l'approche de contrôle d'accès du dernier article avec des contrôles plus complets et flexibles. Nous verrons également comment la modélisation des données peut être utilisée pour prendre en charge l'authentification et l'audit, ainsi que la mutualisation et la récupération des bases de données.

J'espère que cet article vous a donné des outils et - tout aussi important - des idées sur la marche à suivre pour cette étape cruciale de la sécurité des bases de données. J'attends avec impatience les commentaires sur cet article. Veuillez utiliser la case pour tout commentaire ou critique.