Table des matières

Introduction à l'activation de TLS dans R12.1

- Les données entre le navigateur Web et le serveur Web voyagent en clair dans l'application R12. Ainsi, le mot de passe et d'autres informations peuvent être suivis par le renifleur. Nous évitons cela en implémentant TLS dans R12.

- Avec la mise en œuvre de TLS, les données voyagent sous des formes chiffrées et seuls le navigateur Web et le serveur Web peuvent les déchiffrer. La mise en œuvre nécessite le certificat SSL et la configuration dans l'environnement R12 conformément à la configuration

Sécurité de la couche de transport (TLS)

Transport Layer Security, ou TLS, est le successeur de SSL. TLS, comme SSL, est un protocole qui crypte le trafic entre un client et un serveur. TLS crée une connexion cryptée entre deux machines permettant la transmission d'informations privées sans les problèmes d'écoute clandestine, de falsification de données ou de falsification de message.

Qu'est-ce que SSL ?

SSL est une technologie qui définit les fonctions essentielles d'authentification mutuelle, de cryptage des données et d'intégrité des données pour des transactions sécurisées. On dit que l'échange de données entre le client et le serveur dans de telles transactions sécurisées utilise le Secure Sockets Layer (SSL). Cela a été déprécié en faveur de la référence TLS préférée à l'avenir.

Fonctionnement de SSL/TLS

- Le client envoie une requête au serveur en utilisant le mode de connexion HTTPS.

- Le serveur présente son certificat numérique au client. Ce certificat contient les informations d'identification du serveur telles que le nom du serveur, la clé publique de l'organisation et du serveur et la signature numérique de la clé privée de l'AC

- Le client (navigateur Web) dispose des clés publiques de l'ensemble de l'AC. Il déchiffre la clé privée du certificat numérique Cette vérification prouve que l'expéditeur a eu accès à la clé privée, et donc est susceptible d'être la personne associée à la clé publique. Si la vérification se passe bien, le serveur est authentifié en tant que serveur de confiance.

- Le client envoie au serveur une liste des niveaux de chiffrement, ou chiffrements, qu'il peut utiliser.

- Le serveur reçoit la liste et sélectionne le niveau de cryptage le plus fort qu'ils ont en commun.

- Le client chiffre un nombre aléatoire avec la clé publique du serveur et envoie le résultat au serveur (que seul le serveur doit pouvoir déchiffrer avec sa clé privée) ; les deux parties utilisent ensuite le nombre aléatoire pour générer une clé de session unique pour le chiffrement et le déchiffrement ultérieurs des données pendant la session

Il ressort donc clairement des étapes ci-dessus que nous aurons besoin d'un certificat numérique pour le serveur Web .

Remarque importante

Nous avons également lu précédemment l'article

Activation de SSL ou TLS dans Oracle Apps R12

- L'article ci-dessus décrit les étapes de mise en œuvre de SSL V3/TLS1.0 avec Oracle Apps R12.0 et R12.1 Version.

- Cet article couvre spécifiquement les étapes de mise en œuvre de TLS 1.0/1.1/1.2 dans R12.1

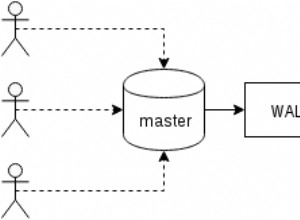

L'activation de TLS dans R12.1 dépend de la topologie de l'implémentation R12. Je suis ici en soulignant tous les principaux.

- Déploiement d'un seul serveur Web.

C'est assez simple. Nous aurons besoin du certificat numérique pour le serveur Web. Les étapes sont simples. Le trafic entre le navigateur Web et le serveur Web sera crypté

- Avoir un équilibreur de charge qui dessert 2 serveurs Web ou plus rend les choses un peu compliquées

Dans ce cas, nous pourrions avoir les options suivantes

- Cryptage du trafic de bout en bout

L'intégralité du flux de trafic, c'est-à-dire du navigateur à l'équilibreur de charge et de l'équilibreur de charge au serveur Web, est cryptée

Il y a deux façons de le faire

- Configuration directe :Dans ce cas, l'équilibrage de charge ne déchiffre/chiffre pas le message. Il ne fait que passer par le trafic vers le serveur Web

- Déchiffrement/chiffrement :L'équilibreur de charge dans ce cas déchiffre le trafic au niveau de l'équilibreur de charge, puis le chiffre à nouveau et l'envoie au serveur Web qui le déchiffre à nouveau

- Terminateur SSL :le trafic entre le navigateur Web et l'équilibreur de charge est uniquement chiffré. L'équilibreur de charge agit comme un terminateur SSL et termine le SSL au niveau de l'équilibreur de charge et transmet le trafic non chiffré au serveur Web.

Les étapes pour activer TLS dans R12.1 sur chaque topologie sont indiquées ci-dessous

Un seul déploiement de serveur Web

Étape 0 :Prérequis

1) Mettez à niveau vers au moins Java Development Kit (JDK) 7.

Pour ce faire, suivez les instructions dans My Oracle Support Document 1467892.1, Using JDK 7.0 Latest Update with Oracle E-Business Suite Release 12.0 and 12.1.

2) – Mise à niveau vers Oracle HTTP Server (OHS) 10.1.3.5.

Pour ce faire, suivez les instructions dans My Oracle Support Knowledge Document 454811.1, Upgrading to the Latest Oracle AS 10g 10.1.3.x Patch Défini dans Oracle E-Business Suite version 12.

3) – Appliquez le processeur d'octobre 2015 ou un processeur ultérieur à Oracle Fusion Middleware 10.1.3.5.

Téléchargez le correctif 21845960 pour UNIX ou le correctif 21845962 pour Windows à partir de My Oracle Support et suivez les instructions du document 2051000.1, Oracle E-Business Suite Releases 11i and 12 Critical Patch Update Knowledge Document (octobre 2015).

4) – Appliquez les mises à jour spécifiques à la plateforme.

Pour AIX et HP Itanium uniquement, appliquez également le patch 21948197 à Oracle Fusion Middleware 10.1.3.5.

Pour Windows uniquement, appliquez également le patch 22251660 à Oracle Fusion Middle ware 10.1.3.5.

5) – Appliquez les correctifs 22447165 et 22458773 à Oracle Fusion Middleware 10.1.3.5.

6) – Appliquez des correctifs spécifiques au produit.

•Oracle Workflow – Appliquez le correctif 22974534 :R12.OWF.B pour résoudre un problème d'Oracle Workflow Notification Mailer.

• Oracle iProcurement :appliquez les correctifs mentionnés dans My Oracle Support Knowledge Document 1937220.1, Punch-out in Oracle iProcurement and Exchange Fails After Supplier Site Migrates From SSLv3 to Protocole TLS (avec SSL Handshake SSLIOClosedOverrideGoodbyeKiss), qui correspond à la version d'application appropriée.

• Oracle iPayment :assurez-vous de respecter les exigences répertoriées dans le document 1573912.1, All About Oracle Payments Release 12 Wallets and Payments Data Encryption, pour la configuration des paiements . En outre, appliquez le correctif 22724663 : R12.IBY.B.

•Oracle XML Gateway :pour les exigences de correctif d'Oracle E-Business Suite version 12.1, reportez-vous au document 1961140.1, Configuration d'Oracle XML Gateway pour l'authentification SSL/TLS dans Oracle E -Business Suite version 12.1. De plus, appliquez le correctif 22922530:R12.ECX.B.

Étape 1

Définissez votre environnement

- Connectez-vous au niveau d'application en tant qu'utilisateur du système d'exploitation propriétaire des fichiers du niveau d'application.

- Sourcez votre fichier d'environnement de niveau d'application (APPS

.env) situé dans le répertoire APPL_TOP. - Accédez à $INST_TOP/ora/10.1.3 et sourcez le fichier

.env pour définir vos variables 10.1.3 ORACLE_HOME. - Allez dans le répertoire $INST_TOP/certs/Apache

créez un fichier de configuration OpenSSL spécifique à l'hôte dans ce répertoire comme suit

cat new.cnf [req] prompt = no default_md = sha256 distinguished_name = dn req_extensions = ext [dn] CN = www.example.com O = Example Inc OU = Key Team L = San Diego ST = California C = US [ext] subjectAltName = DNS:www.example.com,DNS:example.com

Explication

[req] prompt = no do not prompt default_md = sha256 the default message digest should be sha256 based distinguished_name = dn get the Distinguished Name from the [dn] section req_extensions = ext get the extensions from the [ext] section [dn] CN = www.example.com set Common Name to your full hostname O = Example Inc set the Organization to your company name OU = Key Team set Organizational Unit to any team or division within your company L = San Diego set Location to the city of your company's head quarters ST = California set State to the state or province or territory of your company's head quarters C = US set Country to the ISO country code of the county [ext] subjectAltName = DNS:www.example.com,DNS:example.com specify alternate hostnames.If the hostname of your site is WWW.<domain> also add the domain without the leading WWW. here.Otherwise just repeat the Common Name.

Dans notre cas, le fichier serait

cat new.cnf

[req]

prompt = no

default_md = sha256

distinguished_name = dn

req_extensions = ext

[dn]

CN = www.techgoeasy.com

O = techgoeasy

OU = tech

L = Los Angles

ST = California

C = US

[ext]

subjectAltName = DNS: www.techgoeasy.com,DNS:techgoeasy.com

Si vous vous en souvenez, c'est similaire à ce que nous utilisons pour le portefeuille avec SSL

Étape 2 Créer le fichier CSR pour la génération de la certification

(a) Mettre à jour le CHEMIN

PATH=$<10.1.3 OH>/Apache/open_ssl/bin:$PATH

(b) Assurez-vous que LD_LIBRARY_PATH contient un chemin vers votre Oracle Fusion Middleware 10.1.3 ORACLE_HOME/lib.

export LD_LIBRARY_PATH=$LD_LIBRARY_PATH:< FMW 10.1.3 ORACLE_HOME>/lib

(c) Maintenant, exécutez la commande suivante :

openssl req -newkey rsa:2048 -nodes -keyout server.key -sha256 -out new.csr -config new.cnf

Soumettez le CSR à l'autorité de certification pour obtenir le certificat

Nous n'utilisons pas le portefeuille Oracle ici

Étape 3 : Recevez le certificat de serveur et les fichiers de chaîne de certificats de l'autorité de certification.

De la part de l'autorité de certification, vous recevrez les éléments suivants :

1) Un certificat de serveur signé par une autorité de certification

2)Le certificat de l'autorité de certification racine

3) Les certificats de toutes les autorités de certification intermédiaires requises

Si vous ne recevez qu'un seul fichier, vous pouvez créer ces fichiers par la méthode ci-dessous

Création du certificat de votre autorité de certification

Pour créer ca.crt

- Copiez server.crt sur votre PC (si nécessaire) en utilisant l'une des méthodes suivantes :

ftp (en mode binaire) server.crt sur votre pc

copiez le contenu de server.crt et collez-le dans le bloc-notes du PC. Enregistrez le fichier sous server.crt

- Double-cliquez sur server.crt pour l'ouvrir avec l'extension Cyrpto Shell.

- Sur l'onglet Chemin de certification, cliquez sur la première ligne (en haut), puis sur Afficher le certificat.

- Sur l'onglet Détails, cliquez sur Copier dans un fichier, cela lancera l'assistant d'exportation.

- Cliquez sur Suivant pour continuer.

- Sélectionnez X.509 encodé en Base64 (.CER) et cliquez sur Suivant.

- Cliquez sur Parcourir et accédez au répertoire de votre choix.

- Entrez ca.crt comme nom et cliquez sur OK pour exporter le certificat.

- Fermez l'assistant.

- Copiez ca.crt dans votre répertoire de portefeuille (si nécessaire) en utilisant l'une des méthodes suivantes :

ftp (en mode binaire) ca.crt vers votre répertoire de portefeuille de niveau application. Copiez le contenu de ca.crt et collez-le dans un nouveau fichier dans le répertoire de votre portefeuille de niveau application à l'aide d'un éditeur de texte. Enregistrez le fichier sous ca.crt

Placez les fichiers ci-dessus dans le même répertoire qui contient la clé privée de votre serveur :server.key.

Vous devez vous assurer que le fichier de certificat du serveur s'appelle server.crt, que le certificat de l'autorité de certification racine s'appelle ca.crt et que les certificats intermédiaires se trouvent dans un fichier appelé middle.crt.

Si vous n'avez pas de certificat intermédiaire , exécutez la commande suivante pour créer un fichier middle.crt vide

echo -n > intermediate.crt

Vérifiez que votre répertoire $INST_TOP/certs/Apache contient les fichiers suivants

server.key

new.csr

server.crt

intermediate.crt

ca.crt

Créez un fichier de certificat pour OPMN contenant le certificat de serveur et tout certificat intermédiaire en exécutant ce qui suit :

chat serveur.crt intermédiaire.crt ca.crt> opmn.crt

Étape 4 Mettre à jour le fichier de contexte

Utilisez l'éditeur de contexte E-Business Suite – Oracle Applications Manager (OAM) pour modifier les variables liées à SSL, comme indiqué dans ce tableau :

| Variables liées à SSL dans le fichier de contexte | ||

| Variable | Valeur non SSL | Valeur SSL |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | identique à s_webport | identique à s_webssl_port |

| s_webssl_port | non applicable | la valeur par défaut est 4443 |

| s_https_listen_parameter | non applicable | identique à s_webssl_port |

| s_login_page | url construite avec le protocole http et s_webport | url construite avec le protocole https et s_webssl_port |

| s_external_url | url construite avec le protocole http et s_webport | url construite avec le protocole https et s_webssl_port |

Étape 5 Effectuez une configuration supplémentaire .

Copiez les fichiers d'origine de

Replace this line in the template:

<ssl enabled="true" wallet-file="%s_web_ssl_directory%/opmn"/>

With the following:

<ssl enabled="true" openssl-certfile="%s_web_ssl_directory%/Apache/opmn.crt" openssl-keyfile="%s_web_ssl_directory%/Apache/server.key" openssl-password="dummy" openssl-lib="%s_weboh_oh%/lib" ssl-versions="TLSv1.0,TLSv1.1,TLSv1.2" ssl-ciphers="AES128-SHA,DES-CBC3-SHA"/>

The instructions here are to comment out one line and to add a new line to reference mod_ssl.so. Modify the following <IfDefine SSL> LoadModule ossl_module libexec/mod_ossl.so </IfDefine> To the following: <IfDefine SSL> #LoadModule ossl_module libexec/mod_ossl.so LoadModule ssl_module libexec/mod_ssl.so </IfDefine>

Step 1 - Comment out the following line in the template: #SSLWallet file:%s_web_ssl_directory%/Apache Step 2 - Add the following 3 lines into the template: SSLCertificateFile %s_web_ssl_directory%/Apache/server.crt SSLCertificateKeyFile %s_web_ssl_directory%/Apache/server.key SSLCertificateChainFile %s_web_ssl_directory%/Apache/intermediate.crt Step 3 - Replace the following: SSLCipherSuite HIGH:MEDIUM:!aNULL:+SHA1:+MD5:+HIGH:+MEDIUM With the following: SSLCipherSuite HIGH:MEDIUM:!aNULL:!RC4:!SEED:!IDEA:!CAMELLIA:+HIGH:+MEDIUM tep 4 - Replace the following: SSLProtocol -all +TLSv1 +SSLv3 With the following: SSLProtocol all -SSLv2 -SSLv3

Étape 6 Effectuez une configuration supplémentaire pour activer TLS1.1 et TLS 1.2

La modification suivante activera les protocoles TLS 1.1 et TLS 1.2 qui ne sont pas activés par défaut dans Java 7.

Copiez les fichiers d'origine mentionnés dans le tableau ci-dessous de

| Fichier de modèle personnalisé | Modification |

( | Ajouter :

https.protocols=TLSv1,TLSv1.1,TLSv1.2 |

Étape 7 Mettre à jour les TrustStores b64InternetCertificate.txt .

Ajoutez le contenu du fichier ca.crt au fichier b64InternetCertificate.txt situé dans le répertoire 10.1.2 ORACLE_HOME/sysman/config :

| $ cat ca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt |

Étape 8 – Mettre à jour le TrustStore cacerts .

Si vous avez acheté votre certificat de serveur auprès d'une autorité de certification commerciale, vous n'aurez probablement pas à effectuer cette étape car le certificat de l'autorité de certification racine sera déjà présent dans cacerts. La commande keytool vous permettra de savoir si vous tentez d'ajouter un certificat déjà présent dans cacerts.

Suivez ces étapes pour vous assurer que ces conditions sont remplies :

- Naviguez jusqu'au répertoire $OA_JRE_TOP/lib/security.

- Sauvegardez le fichier cacerts existant.

- Copiez vos fichiers ca.crt dans ce répertoire et lancez la commande suivante pour vous assurer que cacerts dispose des autorisations d'écriture

$ chmod u+w cacerts

Ajoutez votre ca.crt Apache à cacerts :

$ keytool -importcert -alias ApacheRootCA -file ca.crt -v -keystore cacerts

Lorsque vous y êtes invité, entrez le mot de passe du magasin de clés (le mot de passe par défaut est "changeit").

Ajoutez votre ca.crt Apache à cacerts :

$ keytool -importcert -alias ApacheRootCA -file ca.crt -v -keystore cacerts

Lorsque vous y êtes invité, entrez le mot de passe du magasin de clés (le mot de passe par défaut est "changeit").

Ajoutez votre ca.crt Apache à cacerts :

$ keytool -importcert -alias ApacheRootCA -file ca.crt -v -keystore cacerts

Lorsque vous y êtes invité, entrez le mot de passe du magasin de clés (le mot de passe par défaut est "changeit").

$ chmod u-w cacerts

Étape 9 :Exécuter la configuration automatique

La configuration automatique peut être exécutée à l'aide du script adautocfg.sh dans le répertoire $ADMIN_SCRIPTS_HOME du niveau d'application.

Étape 10 :Redémarrez les services du niveau d'application

Utilisez le script adapcctl.sh dans le répertoire $ADMIN_SCRIPTS_HOME pour arrêter et redémarrer les services Apache du niveau d'application.

Étapes à suivre lorsque vous optez pour le terminateur SSL

Il n'est pas nécessaire de créer et d'installer un certificat sur le serveur Web. Dans ce cas, il nous suffit de définir le paramètre de fichier de contexte indiqué ci-dessous

| Modifications lors de l'utilisation d'un accélérateur SSL | ||

| Variable | Valeur non SSL | Valeur SSL |

| s_url_protocol | http | http |

| s_local_url_protocol | http | http |

| s_webentryurlprotocol | http | https |

| s_active_webport | identique à s_webport | valeur du port d'interfaçage externe de l'accélérateur SSL |

| s_webentryhost | identique à s_webhost | Nom d'hôte de l'accélérateur SSL |

| s_webentrydomain | identique à s_domainname | Nom de domaine de l'accélérateur SSL |

| s_enable_sslterminator | # | supprimez le "#" pour utiliser ssl_terminator.conf dans les environnements SSL terminés |

| s_login_page | url construite avec le protocole http et s_webport | url construite avec le protocole https, s_webentryhost, s_webentrydomain, s_active_webport |

| s_external_url | url construite avec le protocole http et s_webport | url construite avec le protocole https, s_webentryhost, s_webentrydomain, s_active_webport |

Exécuter la configuration automatique

La configuration automatique peut être exécutée à l'aide du script adautocfg.sh dans le répertoire $ADMIN_SCRIPTS_HOME du niveau d'application.

Redémarrer les services du niveau d'application

Utilisez le script adapcctl.sh dans le répertoire $ADMIN_SCRIPTS_HOME pour arrêter et redémarrer les services Apache du niveau d'application.

Étapes pour le chiffrement de bout en bout avec configuration directe sur l'équilibreur de charge

1) Toutes les étapes indiquées pour un seul serveur Web doivent être exécutées.

2) Le certificat doit être créé avec le nom de l'équilibreur de charge

3) Nous pouvons exécuter les étapes du certificat sur un nœud, puis copier toutes les étapes sur les autres nœuds

Modifications de la valeur de contexte

| Variables liées à SSL dans le fichier de contexte | ||

| Variable | Valeur non SSL | Valeur SSL |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | identique à s_webport | identique à s_webssl_port |

| s_webssl_port | non applicable | la valeur par défaut est 4443 |

| s_https_listen_parameter | non applicable | identique à s_webssl_port |

| s_login_page | url construite avec le protocole http et s_webport | url construite avec le protocole https et s_webssl_port |

| s_external_url | url construite avec le protocole http et s_webport | url construite avec le protocole https et s_webssl_port |

Exécuter la configuration automatique

La configuration automatique peut être exécutée à l'aide du script adautocfg.sh dans le répertoire $ADMIN_SCRIPTS_HOME du niveau d'application.

Redémarrer les services du niveau d'application

Utilisez le script adapcctl.sh dans le répertoire $ADMIN_SCRIPTS_HOME pour arrêter et redémarrer les services Apache du niveau d'application.

Étapes pour le chiffrement de bout en bout avec chiffrement/déchiffrement sur l'équilibreur de charge

1) Toutes les étapes indiquées pour un seul serveur Web doivent être exécutées.

2) Le certificat doit être créé au niveau de l'équilibreur de charge et au niveau du nœud Web également. Il doit être créé avec le nom de l'équilibreur de charge sur les deux côtés

3) Nous pouvons exécuter les étapes du certificat sur un nœud Web, puis copier toutes les étapes sur les autres nœuds

4) L'équilibre de charge doit avoir le certificat SSL client pour le certificat de nœud Web

Modifications de la valeur de contexte

| Variables liées à SSL dans le fichier de contexte | ||

| Variable | Valeur non SSL | Valeur SSL |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | identique à s_webport | identique à s_webssl_port |

| s_webssl_port | non applicable | la valeur par défaut est 4443 |

| s_https_listen_parameter | non applicable | identique à s_webssl_port |

| s_login_page | url construite avec le protocole http et s_webport | url construite avec le protocole https et s_webssl_port |

| s_external_url | url construite avec le protocole http et s_webport | url construite avec le protocole https et s_webssl_port |

Exécuter la configuration automatique

La configuration automatique peut être exécutée à l'aide du script adautocfg.sh dans le répertoire $ADMIN_SCRIPTS_HOME du niveau d'application.

Redémarrer les services du niveau d'application

Utilisez le script adapcctl.sh dans le répertoire $ADMIN_SCRIPTS_HOME pour arrêter et redémarrer les services Apache du niveau d'application.

Configuration supplémentaire

Configuration du niveau de base de données

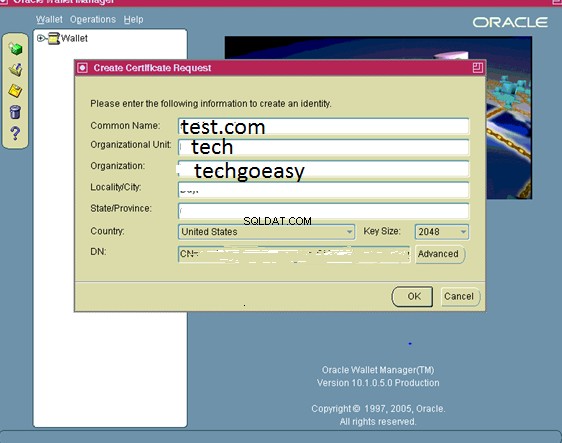

Les produits Oracle tels qu'Oracle Configurator, Order Management, Order Capture, Quoting, iPayment, iStore et Pricing exploitent la base de données en tant que client HTTP. L'implémentation de TLS pour le serveur de base de données Oracle (qui agit comme un client envoyant des requêtes au serveur Web) utilise Oracle Wallet Manager pour configurer un portefeuille Oracle.

Pour activer la requête client HTTPS à partir de la base de données à l'aide d'UTL_HTTP, vous devez établir un truststore au format portefeuille. Vous n'avez pas besoin d'un certificat de serveur pour ce portefeuille. Il vous suffit d'importer le certificat d'autorité de certification racine pour les autorités de certification racine qui sont l'ancre de confiance pour les sites auxquels vous avez besoin d'UTL_HTTP pour vous connecter.

- Après avoir défini votre environnement pour le niveau base de données, accédez au répertoire $ORACLE_HOME/appsutil .

- Créez un nouveau répertoire de portefeuille nommé portefeuille.

- Naviguez jusqu'au répertoire de portefeuille nouvellement créé.

- Ouvrez Oracle Wallet Manager en arrière-plan.

owm &

- Dans le menu Oracle Wallet Manager, accédez à Portefeuille.> Nouveau .

Répondez NON à :Votre répertoire de portefeuille par défaut n'existe pas. Souhaitez-vous le créer maintenant ? Le nouvel écran de portefeuille vous demandera maintenant d'entrer un mot de passe pour votre portefeuille. Cliquez sur NON lorsque vous y êtes invité :un nouveau portefeuille vide a été créé. Souhaitez-vous créer une demande de certificat maintenant ? - Si vous devez importer ca.crt, dans le menu Oracle Wallet Manager, accédez à Opérations.> Importer un certificat de confiance . Cliquez sur OK . Double-cliquez sur ca.crt pour l'importer.

- Enregistrer le portefeuille :dans le menu Oracle Wallet Manager, cliquez sur Portefeuille. . Vérifiez le Connexion automatique case à cocher est sélectionnée. Cliquez sur Enregistrer .

Pour tester que le portefeuille est correctement configuré et accessible, connectez-vous à SQLPLUS en tant qu'utilisateur des applications et exécutez ce qui suit :

SQL>sélectionnez utl_http.request('[adresse d'accès]', '[adresse proxy]', 'fichier:[chemin complet du répertoire du portefeuille]', null) de dual ;

où :

‘[adresse d’accès]’ =l'URL de votre portail d'installation rapide d'Oracle E-Business Suite.

‘[adresse proxy] ‘ =l'URL de votre serveur proxy, ou NULL si vous n'utilisez pas de serveur proxy.

'file:[full path to wallet directory]' =l'emplacement de votre répertoire de portefeuille (ne spécifiez pas les fichiers de portefeuille réels).

Le dernier paramètre est le mot de passe du portefeuille, qui est défini sur null par défaut.

Exemples :

SQL>select utl_http.request('https://www.oracle.com/robots.txt','http://www-proxy.com:80', 'file:/d1/oracle/db/tech_st/12.1.0/appsutil/wallet', null) from dual;

SQL>select utl_http.request('https://www.oracle.com/robots.txt',null, 'file:/d1/oracle/db/tech_st/12.1.0/appsutil/wallet', null) from dual; Si le portefeuille a été correctement configuré, les 2 000 premiers caractères de la page HTML vous seront renvoyés.

Liens associés

Activation de SSL ou TLS dans Oracle E-Business Suite Release 12 (Doc ID 2143099.1)

Comment trouver les composants R12 Version

40 Adpatch question que chaque DBA doit connaître

awk command

Keytool command