La sécurité est une préoccupation majeure aujourd'hui.Voici les étapes d'activation de SSL dans Oracle Apps R12

Table des matières

Présentation :

- Les données entre le navigateur Web et le serveur Web voyagent en clair dans l'application R12. Ainsi, le mot de passe et d'autres informations peuvent être suivis par le renifleur. Ils peuvent obtenir votre nom d'utilisateur/mot de passe ou toute autre donnée sensible. Cela devient critique lorsque vous avez accès à Internet aux applications Oracle

- Avec la mise en œuvre SSL, les données voyagent dans les formulaires chiffrés et seuls le navigateur Web et le serveur Web peuvent les déchiffrer. La mise en œuvre nécessite le certificat SSL et la configuration dans l'environnement R12 conformément à la configuration

Qu'est-ce que SSL ?

SSL et TLS sont les protocoles cryptographiques qui garantissent la confidentialité entre les applications communicantes et leurs utilisateurs sur Internet

Que sont les certificats SSL

SSL utilise 2 types de certificats :

Certificats utilisateur :

Ce sont des certificats délivrés aux serveurs ou aux utilisateurs pour prouver leur identité dans un échange de clé publique/clé privée.

Certificats de confiance :

Il s'agit de certificats représentant des entités auxquelles vous faites confiance, telles que des autorités de certification qui signent les certificats utilisateur qu'elles émettent.

Secure Sockets Layer (SSL)

SSL est une technologie qui définit les fonctions essentielles d'authentification mutuelle, de cryptage des données et d'intégrité des données pour des transactions sécurisées. On dit que l'échange de données entre le client et le serveur dans de telles transactions sécurisées utilise le Secure Sockets Layer (SSL).

Sécurité de la couche de transport (TLS)

Transport Layer Security est un protocole cryptographique qui assure la confidentialité entre les applications communicantes et leurs utilisateurs sur Internet. Alors que SSL est pris en charge avec toutes les versions d'Oracle Application Server, TLS nécessite au minimum Application Server 10.1.2.0.Oracle Applications Release 12 prend en charge l'utilisation de SSL et de TLS.

Comment SSL fonctionne

- Le client envoie une requête au serveur en utilisant le mode de connexion HTTPS.

- Le serveur présente son certificat numérique au client. Ce certificat contient les informations d'identification du serveur telles que le nom du serveur, la clé publique de l'organisation et du serveur et la signature numérique de la clé privée de l'AC

- Le client (navigateur Web) dispose des clés publiques de l'ensemble de l'AC. Il déchiffre la clé privée du certificat numérique Cette vérification prouve que l'expéditeur a eu accès à la clé privée, et donc est susceptible d'être la personne associée à la clé publique. Si la vérification se passe bien, le serveur est authentifié en tant que serveur de confiance.

- Le client envoie au serveur une liste des niveaux de chiffrement, ou chiffrements, qu'il peut utiliser.

- Le serveur reçoit la liste et sélectionne le niveau de cryptage le plus fort qu'ils ont en commun.

- Le client chiffre un nombre aléatoire avec la clé publique du serveur et envoie le résultat au serveur (que seul le serveur doit pouvoir déchiffrer avec sa clé privée) ; les deux parties utilisent ensuite le nombre aléatoire pour générer une clé de session unique pour le chiffrement et le déchiffrement ultérieurs des données pendant la session

Il ressort donc clairement des étapes ci-dessus que nous aurons besoin d'un certificat numérique pour le serveur Web et que nous utilisons le portefeuille Oracle dans 10.1.3 pour stocker le certificat

Diverses topologies de SSL dans Oracle Apps R12

L'implémentation SSL dépendra de la topologie de l'implémentation R12. Je suis ici en soulignant tous les principaux. Ceci est valable pour l'implémentation R12.0 et R12.1.

- Déploiement d'un seul serveur Web.

C'est assez simple. Nous aurons besoin du certificat numérique pour le serveur Web. Les étapes sont simples. Le trafic entre le navigateur Web et le serveur Web sera crypté

- Avoir un équilibreur de charge qui dessert 2 serveurs Web ou plus rend les choses un peu compliquées

Dans ce cas, nous pourrions avoir les options suivantes

- Cryptage du trafic de bout en bout

L'intégralité du flux de trafic, c'est-à-dire du navigateur à l'équilibreur de charge et de l'équilibreur de charge au serveur Web, est cryptée

Il y a deux façons de le faire

(a) Configuration directe :Dans ce cas, l'équilibrage de charge ne déchiffre/chiffre pas le message. Il ne fait que passer par le trafic vers le serveur Web

Considérations importantesLors de la configuration d'Ebusiness Suite avec du matériel d'équilibrage de charge, vous auriez vu à de nombreux endroits la nécessité de configurer la persistance basée sur les cookies. Le problème que nous avons ici est que lorsque le relais SSL est en place, la persistance des cookies ne fonctionnera pas car le cookie est crypté par Ebusiness Suite et l'équilibreur de charge ne pourra pas lire les informations de cookie nécessaires pour maintenir la persistance. Voici un extrait de F5 documentation qui explique cela plus en détail

Source :

http://devcentral.f5.com/Tutorials/TechTips/tabid/63/articleType/ArticleView/articleId/262/Persisting-SSL-Connections.aspx

Pour les configurations SSL Pass-through, les options de persistance sont très limitées :étant donné que LTM ne déchiffre pas la conversation, seules les informations non chiffrées SSL de la session sont disponibles pour être utilisées comme identifiant de session. Les principales informations persistantes non chiffrées dans un flux SSL chiffré sont les adresses IP source et de destination, ainsi que l'ID de session SSL lui-même. Ainsi, seules l'adresse source, l'adresse de destination ou la persistance SSL fonctionneront avec les configurations SSL Pass-through. Lors de l'utilisation de la persistance de l'adresse source, cela peut créer une situation où les clients accédant au système à partir d'un périphérique de type proxy seront tous bloqués sur le même niveau d'application, provoquant un déséquilibre du trafic sur le niveau d'application. Il est donc préférable d'utiliser quelque chose de plus unique, comme l'ID de session SSL.

Nous vous recommandons de définir la persistance SSL comme méthode de persistance principale, puis de définir l'adresse source comme méthode de persistance de secours pour lier les nouvelles connexions au même serveur même si le protocole SSL l'ID de session change en cours de session d'application. Il est également recommandé de configurer ensuite le niveau d'application pour minimiser le nombre de renégociations de session SSL, consultez les guides d'administration de serveur d'application appropriés pour plus d'informations. En tant que tel, la recommandation est d'utiliser le profil de persistance SSL ainsi que le Profil d'adresse source.

Cependant, vous pouvez simplement exécuter le profil d'adresse source seul si l'adresse IP du client est transmise à l'équilibreur de charge.

Remarque :le délai de persistance attribué au profil d'adresse source ou au Le profil SSL doit être augmenté à la valeur recommandée par Oracle de 12 heures.

(b) Déchiffrement/chiffrement :L'équilibreur de charge dans ce cas déchiffre le trafic au niveau de l'équilibreur de charge, puis le chiffre à nouveau et l'envoie au serveur Web qui le déchiffre à nouveau

2) Terminateur SSL :le trafic entre le navigateur Web et l'équilibreur de charge est uniquement crypté. L'équilibre de charge agit comme un terminateur SSL et termine le SSL au niveau de l'équilibreur de charge et transmet le trafic non chiffré au serveur Web. Il présente les avantages suivants.

Réduction des coûts de gestion :un seul certificat doit être maintenu (sur le LBR) plutôt que plusieurs certificats sur plusieurs niveaux d'application. Comme les clients reçoivent désormais des certificats SSL avec des clés de 2048 octets, la charge du processeur de traitement SSL sur le niveau d'application sera 5 fois plus élevée que l'utilisation d'une clé SSL héritée de 1024 octets.Les étapes pour effectuer la configuration sur chaque topologie sont données ci-dessous

Un SSL de déploiement de serveur Web unique dans Oracle Apps R12

Étape 1

Définissez votre environnement

- Connectez-vous au niveau d'application en tant qu'utilisateur du système d'exploitation propriétaire des fichiers du niveau d'application.

- Sourcez votre fichier d'environnement de niveau d'application (APPS

.env) situé dans le répertoire APPL_TOP. - Accédez à $INST_TOP/ora/10.1.3 et sourcez le fichier

.env pour définir vos variables ORACLE_HOME 10.1.3.

Remarque :lorsque vous travaillez avec des portefeuilles et des certificats, vous devez utiliser les exécutables 10.1.3.

Remarque importante

Si vous utilisez des clients (JRE 8, certains navigateurs modernes) ou Oracle Database 12c, vous devez effectuer les opérations suivantes :

– Mettre à niveau FMW 10.1.3 vers 10.1.3.5

– Appliquer le processeur d'octobre 2015 (Patch 21845960).

Étape 2

Créer un portefeuille

- Naviguez jusqu'au répertoire $INST_TOP/certs/Apache.

- Déplacez les fichiers de portefeuille existants vers un répertoire de sauvegarde au cas où vous souhaiteriez les réutiliser à l'avenir.

- Ouvrez le gestionnaire de portefeuille en arrière-plan :

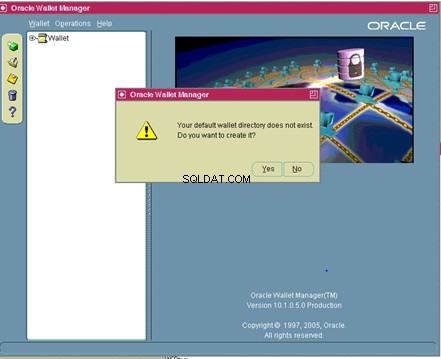

$ owm &

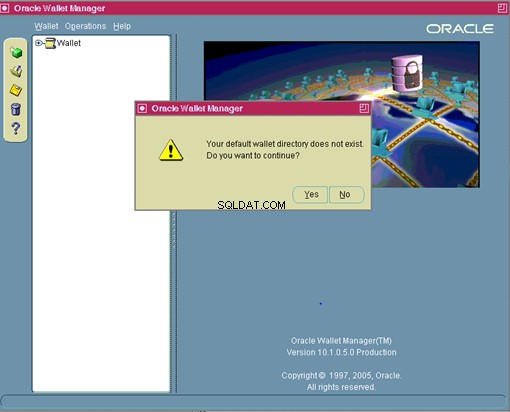

Dans le menu Oracle Wallet Manager, accédez à Wallet> Nouveau.

Répondez NON à :Votre répertoire de portefeuille par défaut n'existe pas. Souhaitez-vous le créer maintenant ?

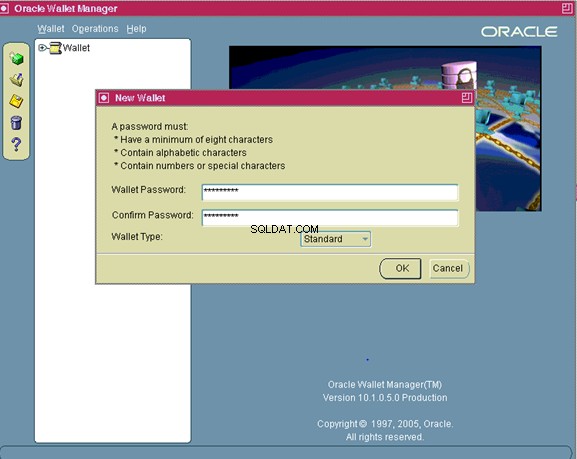

Le nouvel écran de portefeuille vous demandera maintenant d'entrer un mot de passe pour votre portefeuille

Entrez le mot de passe et mémorisez-le

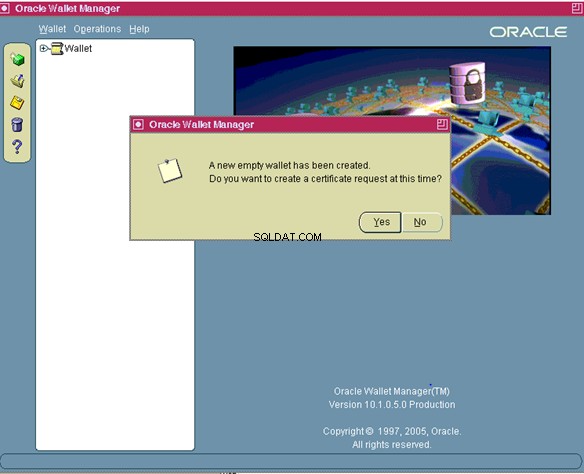

Un nouveau portefeuille vide a été créé. Souhaitez-vous créer une demande de certificat maintenant ?

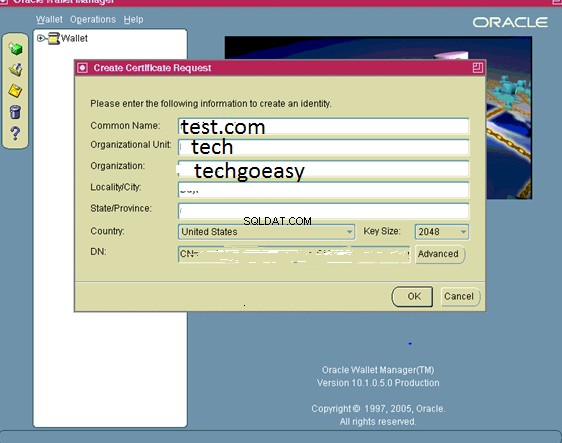

Après avoir cliqué sur "Oui", l'écran Créer une demande de certificat s'affiche

Renseignez les valeurs appropriées où :

| Nom commun | C'est le nom de votre serveur, y compris le domaine. |

| Unité organisationnelle :(facultatif) | L'unité au sein de votre organisation. |

| Organisation | C'est le nom de votre organisation |

| Localité/Ville | C'est votre localité ou votre ville. |

| État/Province | est le nom complet de votre état ou province, ne pas abréger. |

Sélectionnez votre pays dans la liste déroulante, et pour la taille de clé, sélectionnez 2048 au minimum. Cliquez sur OK.

Remarque :Selon votre fournisseur de certificats, il se peut qu'il n'accepte pas la demande de certificat (CSR) basée sur MD5 générée par Oracle Wallet Manager (OWM). Par exemple, VeriSign n'acceptera désormais que les CSR basés sur SHA12048 bits ou supérieur. Dans de tels cas, vous devrez convertir le CSR MD5 en un CSR basé sur SHA1 approprié.

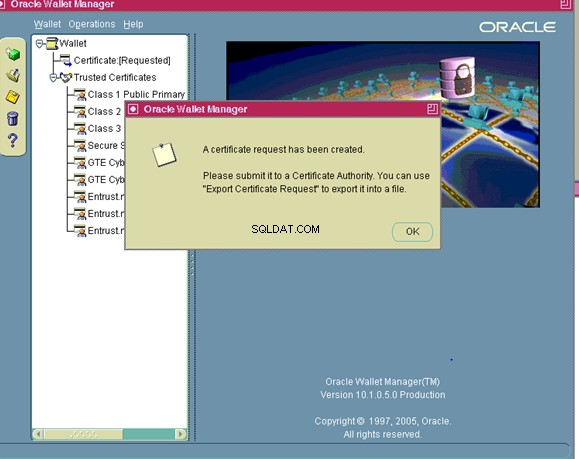

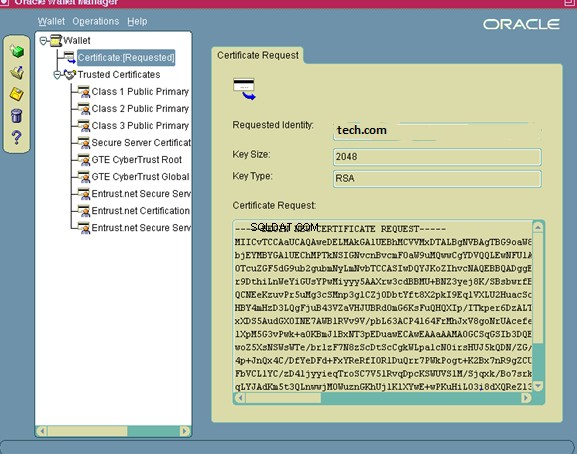

Cliquez sur Sur le certificat demandé

Vous devrez exporter la demande de certificat avant de pouvoir la soumettre à une autorité de certification.

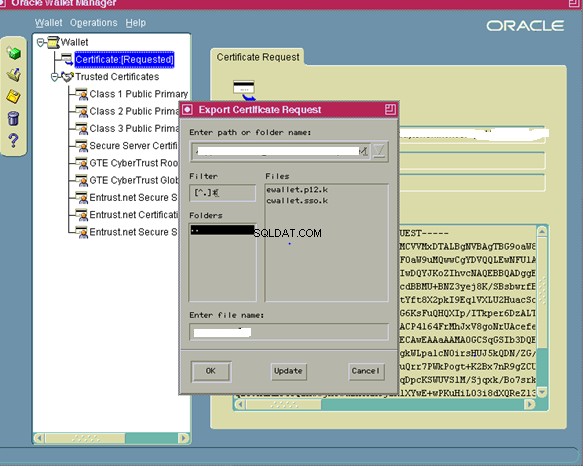

- Cliquez sur Certificat [Demandé] pour le mettre en surbrillance.

- Dans le menu, cliquez sur Opérations>

Demande de certificat d'exportation

- Enregistrer le fichier sous server.csr

- Dans le menu, cliquez sur Portefeuille, puis sur Enregistrer.

- Sur l'écran Sélectionner un répertoire, remplacez le répertoire par votre répertoire de portefeuille complet.

- Cliquez sur OK.

- Dans le menu, cliquez sur Portefeuille et cochez la case Connexion automatique.

Assurez-vous de faire de ce mot de passe quelque chose dont vous vous souviendrez. Vous devrez utiliser le mot de passe chaque fois que vous ouvrez le portefeuille avec Oracle Wallet Manager ou effectuez des opérations sur le portefeuille à l'aide de l'interface de ligne de commande. Avec la connexion automatique, les processus soumis par l'utilisateur du système d'exploitation qui a créé le portefeuille n'auront pas besoin de fournir le mot de passe pour accéder au portefeuille.

- Quitter le gestionnaire de portefeuille.

Le répertoire du portefeuille contiendra désormais les fichiers suivants :

cwallet.sso

ewallet.p12

server.csr

Vous pouvez maintenant envoyer server.csr à votre autorité de certification pour demander un certificat de serveur

Étape 5

Importez votre certificat de serveur dans le portefeuille

Après avoir reçu votre certificat de serveur de votre autorité de certification, vous devrez l'importer dans votre portefeuille. Copiez le certificat dans tech.crt dans le répertoire du portefeuille sur votre serveur par l'une des méthodes suivantes :

- ftp le certificat (en mode binaire)

- copier et coller le contenu dans server.crt

Suivez ces étapes pour importer tech.crt dans votre portefeuille :

- Ouvrez le gestionnaire de portefeuille en arrière-plan :

$ owm &

- Dans le menu, cliquez sur Wallet puis sur Ouvrir.

- Répondez Oui lorsque vous y êtes invité :

Votre répertoire de portefeuille par défaut n'existe pas.

Voulez-vous continuer ?

- Sur l'écran Sélectionner un répertoire, remplacez le répertoire par votre répertoire de portefeuille complet et

cliquez sur OK

- Saisissez le mot de passe de votre portefeuille et cliquez sur OK.

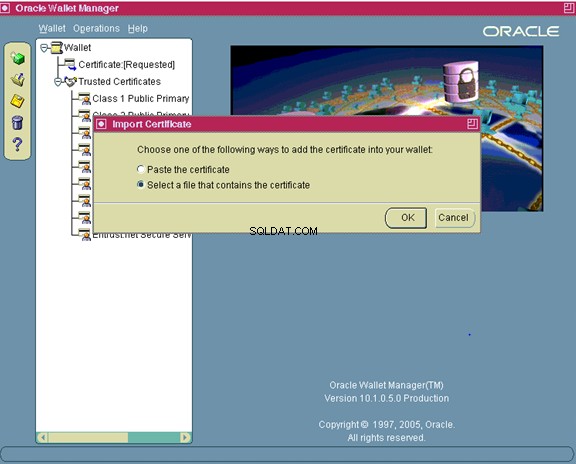

- Dans le menu Oracle Wallet Manager, accédez à Operations Import

Certificat d'utilisateur.

Les certificats de serveur sont un type de certificat utilisateur. Étant donné que l'autorité de certification a émis un certificat pour le serveur, en plaçant son nom distinctif (DN) dans le champ Objet, le serveur est le propriétaire du certificat, donc "l'utilisateur" de ce certificat utilisateur.

- Cliquez sur OK.

- Double-cliquez sur server.crt pour l'importer.

- Sauvez le portefeuille :

- Dans le menu Oracle Wallet Manager, cliquez sur Portefeuille.

- Vérifiez que la case Connexion automatique est cochée.

- Cliquez sur Enregistrer

Remarque :si tous les certificats de confiance qui composent la chaîne de server.crt ne sont pas présents dans le portefeuille, l'ajout du certificat échouera. Lorsque le portefeuille a été créé, les certificats des autorités de certification les plus courantes (telles que VeriSign, GTE et Entrust) ont été automatiquement inclus. Contactez votre autorité de certification si vous avez besoin d'ajouter son certificat et enregistrez le fichier fourni sous ca.crt dans le répertoire du portefeuille au format base64. Une autre option consiste à suivre les instructions ci-dessous pour créer ca.crt à partir de votre certificat de serveur (server.crt). Si votre autorité de certification a fourni un certificat intermédiaire (pour compléter la chaîne), puis enregistrez le fichier fourni sous intca.crt au format Base64 , il devra être importé dans Oracle Wallet Manager avant d'importer le fichier server.crt. Les certificats comprenant plusieurs parties (comme le type P7B) entreraient également dans cette catégorie

Création du certificat de votre autorité de certification

Pour créer ca.crt

- Copiez tech.crt sur votre PC (si nécessaire) en utilisant l'une des méthodes suivantes :

ftp (en mode binaire) tech.crt sur votre ordinateur, copiez le contenu de server.crt et collez-le dans le bloc-notes de l'ordinateur. Enregistrez le fichier sous server.crt

- Double-cliquez sur server.crt pour l'ouvrir avec l'extension Cyrpto Shell.

- Sur l'onglet Chemin de certification, cliquez sur la première ligne (en haut), puis sur Afficher le certificat.

- Sur l'onglet Détails, cliquez sur Copier dans un fichier, cela lancera l'assistant d'exportation.

- Cliquez sur Suivant pour continuer.

- Sélectionnez X.509 encodé en Base64 (.CER) et cliquez sur Suivant.

- Cliquez sur Parcourir et accédez au répertoire de votre choix.

- Entrez ca.crt comme nom et cliquez sur OK pour exporter le certificat.

- Fermez l'assistant.

- Copiez ca.crt dans votre répertoire de portefeuille (si nécessaire) en utilisant l'une des méthodes suivantes :

ftp (en mode binaire) ca.crt dans le répertoire de votre portefeuille de niveau application copiez le contenu de ca.crt et collez-le dans un nouveau fichier dans votre répertoire de portefeuille de niveau application à l'aide d'un éditeur de texte. Enregistrez le fichier sous ca.crt

S'il existe un certificat intermédiaire, exportez-le également en utilisant la même technique

Étapes détaillées pour importer un certificat avec des captures d'écran

owm &

Cliquez ensuite sur portefeuille -> ouvrir

Cliquez sur oui

Saisissez le chemin d'accès complet au répertoire du portefeuille

Entrez le mot de passe du portefeuille

Now Operations : Importer un certificat d'utilisateur

Sinon, vous pouvez également ajouter le certificat à l'aide de la commande orapki

orapki wallet ajouter \

-wallet . \

-trusted_cert \

-cert ca.crt \

-pwd

orapki wallet ajouter \

-wallet . \

-trusted_cert \

-cert int.crt \

-pwd

orapki wallet add \

-wallet .\

-user_cert \

-cert tech.crt \

-pwd

Étape importante

Si vous devez importer le certificat CA, vous devrez également ajouter le contenu du fichier ca.crt au fichier b64InternetCertificate.txt situé dans le répertoire 10.1.2 ORACLE_HOME/sysman/config :

$ cat ca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Si vous avez également reçu un certificat intermédiaire (intca.crt), vous devrez également l'ajouter au fichier b64InternetCertificate.txt :

$ cat intca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate .txt

Étape 6

Modifier le portefeuille OPMN

- Naviguez jusqu'au répertoire $INST_TOP/certs/opmn.

- Créez un nouveau répertoire nommé BAK.

- Déplacez les fichiers ewallet.p12 et cwallet.sso dans le répertoire BAK que vous venez de créer.

- Copiez les fichiers ewallet.p12 et cwallet.sso du répertoire $INST_TOP/certs/Apache vers le répertoire $INST_TOP/certs/opmn.

Étape 7

Mettre à jour le fichier JDK Cacerts

Oracle Web Services requiert que le certificat de l'autorité de certification qui a émis votre certificat de serveur (ca.crt de l'étape précédente) soit présent dans le fichier cacerts du JDK. De plus, certaines fonctionnalités de XML Publisher et BI Publisher nécessitent la présence du certificat de serveur (server.crt de l'étape précédente).

Suivez ces étapes pour vous assurer que ces conditions sont remplies :

- Naviguez jusqu'au répertoire $OA_JRE_TOP/lib/security.

- Sauvegardez le fichier cacerts existant.

- Copiez vos fichiers ca.crt et server.crt dans ce répertoire et exécutez la commande suivante pour vous assurer que cacerts dispose des autorisations d'écriture :

$ chmod u+w cacerts

Étape 8

Mettre à jour le fichier de contexte

Utilisez l'éditeur de contexte E-Business Suite – Oracle Applications Manager (OAM) pour modifier les variables liées à SSL, comme indiqué dans ce tableau :

| Variables liées à SSL dans le fichier de contexte | ||

| Variable | Valeur non SSL | Valeur SSL |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | identique à s_webport | identique à s_webssl_port |

| s_webssl_port | non applicable | la valeur par défaut est 4443 |

| s_https_listen_parameter | non applicable | identique à s_webssl_port |

| s_login_page | url construite avec le protocole http et s_webport | url construite avec le protocole https et s_webssl_port |

| s_external_url | url construite avec le protocole http et s_webport | url construite avec le protocole https et s_webssl_port |

Étape 9 :Exécuter la configuration automatique

La configuration automatique peut être exécutée à l'aide du script adautocfg.sh dans le répertoire $ADMIN_SCRIPTS_HOME du niveau d'application.

Articles connexes

Configuration automatique

Étapes pour exécuter la configuration automatique sur l'application R12, y compris la base de données et le niveau d'application

Emplacement des modèles de configuration automatique des applications Oracle et comment personnaliser le modèle pour les fichiers de configuration automatique

Étape 10 :Redémarrez les services du niveau d'application

Utilisez le script adapcctl.sh dans le répertoire $ADMIN_SCRIPTS_HOME pour arrêter et redémarrer les services Apache du niveau d'application.

Étapes à suivre lorsque vous optez pour le terminateur SSL avec les applications Oracle R12

Il n'est pas nécessaire de créer et d'installer un certificat sur le serveur Web. Le certificat sera installé dans le terminateur SSL. Dans ce cas, il nous suffit de définir le paramètre de fichier de contexte indiqué ci-dessous

| Modifications lors de l'utilisation d'un accélérateur SSL | ||

| Variable | Valeur non SSL | Valeur SSL |

| s_url_protocol | http | http |

| s_local_url_protocol | http | http |

| s_webentryurlprotocol | http | https |

| s_active_webport | identique à s_webport | valeur du port d'interfaçage externe de l'accélérateur SSL |

| s_webentryhost | identique à s_webhost | Nom d'hôte de l'accélérateur SSL |

| s_webentrydomain | identique à s_domainname | Nom de domaine de l'accélérateur SSL |

| s_enable_sslterminator | # | supprimez le "#" pour utiliser ssl_terminator.conf dans les environnements SSL terminés |

| s_login_page | url construite avec le protocole http et s_webport | url construite avec le protocole https, s_webentryhost, s_webentrydomain, s_active_webport |

| s_external_url | url construite avec le protocole http et s_webport | url construite avec le protocole https, s_webentryhost, s_webentrydomain, s_active_webport |

Exécuter la configuration automatique

La configuration automatique peut être exécutée à l'aide du script adautocfg.sh dans le répertoire $ADMIN_SCRIPTS_HOME du niveau d'application.

Redémarrer les services du niveau d'application

Utilisez le script adapcctl.sh dans le répertoire $ADMIN_SCRIPTS_HOME pour arrêter et redémarrer les services Apache du niveau d'application.

Étapes pour le chiffrement de bout en bout avec la configuration directe sur l'équilibreur de charge

1) Toutes les étapes indiquées pour un seul serveur Web doivent être exécutées.

2) Le certificat doit être créé avec le nom de l'équilibreur de charge

3) Nous pouvons exécuter les étapes du certificat sur un nœud, puis copier toutes les étapes sur les autres nœuds

Modifications de la valeur de contexte

| Variables liées à SSL dans le fichier de contexte | ||

| Variable | Valeur non SSL | Valeur SSL |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | identique à s_webport | identique à s_webssl_port |

| s_webssl_port | non applicable | la valeur par défaut est 4443 |

| s_https_listen_parameter | non applicable | identique à s_webssl_port |

| s_login_page | url construite avec le protocole http et s_webport | url construite avec le protocole https et s_webssl_port |

| s_external_url | url construite avec le protocole http et s_webport | url construite avec le protocole https et s_webssl_port |

Exécuter la configuration automatique

La configuration automatique peut être exécutée à l'aide du script adautocfg.sh dans le répertoire $ADMIN_SCRIPTS_HOME du niveau d'application.

Redémarrer les services du niveau d'application

Utilisez le script adapcctl.sh dans le répertoire $ADMIN_SCRIPTS_HOME pour arrêter et redémarrer les services Apache du niveau d'application.

Configuration de la base de données requise

Les produits Oracle tels qu'Oracle Configurator, Order Management, iStore, Order Capture, Quoting, iPayment, iStore et Pricing accèdent aux données sur Internet en mode de connexion HTTP ou HTTPS. L'implémentation de SSL pour le serveur de base de données Oracle (qui agit comme un client envoyant des requêtes au serveur Web) utilise Oracle Wallet Manager pour configurer un portefeuille Oracle.

Remarque :Il s'agit d'une exigence obligatoire pour les pages de vitrine Oracle iStore lorsque le niveau Web est également activé pour SSL.

Pour activer la requête client HTTPS à partir de la base de données via UTL_HTTP, vous devez établir un truststore au format portefeuille. Vous n'avez pas besoin d'un certificat de serveur pour ce portefeuille. Il vous suffit d'importer le certificat d'autorité de certification racine pour les autorités de certification racine qui sont l'ancre de confiance pour les sites auxquels vous avez besoin d'UTL_HTTP pour vous connecter.

1)Après avoir défini votre environnement pour le niveau base de données, accédez au répertoire $ORACLE_HOME/appsutil.2)Créez un nouveau répertoire de portefeuille nommé :wallet

3)Accédez au répertoire de portefeuille nouvellement créé.

/>4) Ouvrez le gestionnaire de portefeuille en tant que processus d'arrière-plan :

owm &

5)Dans le menu Oracle Wallet Manager, accédez à Wallet -> Nouveau.

Répondez NON à :votre répertoire de portefeuille par défaut n'existe pas. Souhaitez-vous le créer maintenant ?

L'écran du nouveau portefeuille vous invite maintenant à saisir un mot de passe pour votre portefeuille.

Cliquez sur NON lorsque vous y êtes invité :

Un nouveau portefeuille vide a été créé. Souhaitez-vous créer une demande de certificat maintenant ?6) Si vous devez importer ca.crt :

Dans le menu Oracle Wallet Manager, accédez à Opérations -> Importer un certificat de confiance.

Cliquez sur OK.

Double-cliquez sur ca.crt pour l'importer.7) Enregistrez le portefeuille :

Dans le menu Oracle Wallet Manager, cliquez sur Portefeuille.

Vérifiez que la case Connexion automatique est cochée.

Cliquez sur Enregistrer .

Pour tester que le portefeuille est correctement configuré et accessible, connectez-vous à SQLPLUS en tant qu'utilisateur de l'application et exécutez ce qui suit :SQL>select utl_http.request('[address to access]', '[proxy address]' , 'file:[chemin complet vers le répertoire du portefeuille]', null) de dual ;

où :

'[adresse d'accès]' =l'URL de votre portail d'installation rapide E-Business Suite.

‘[proxy address]’ =l'url de votre serveur proxy, ou NULL si vous n'utilisez pas de serveur proxy.

'file:[full path to wallet directory]' =l'emplacement de votre répertoire de portefeuille (ne spécifiez pas les fichiers de portefeuille réels).

Le dernier paramètre est le mot de passe du portefeuille, qui est défini sur null par défaut.

Liens associés

Activation de SSL ou TLS dans Oracle E-Business Suite Release 12 (Doc ID 2143099.1)

Comment trouver les composants R12 Version

40 Adpatch question que chaque DBA doit connaître

awk command

Keytool command