Introduction à l'injection SQL

- L'injection SQL est une vulnérabilité ou une technique susceptible de détruire la base de données d'un site Web ou d'une application Web. C'est l'une des attaques Web les plus utilisées.

- L'objectif principal d'une injection SQL est d'accéder à la base de données d'un site Web. Ainsi, pour qu'une injection SQL fonctionne, il faut une application Web connectée à une base de données.

- Étant donné que la base de données contient toutes les données, y compris le mot de passe administrateur, c'est-à-dire le mot de passe de connexion du propriétaire, l'attaquant du site Web peut accéder à la page d'administration pour modifier le site Web en remplissant un formulaire Web.

- Le formulaire Web inclut le nom d'utilisateur et les mots de passe. Lorsque l'utilisateur saisit quelque chose dans le champ de saisie du formulaire Web, la requête SQL SELECT est implémenté sur la base de données.

- Le système essaie de faire correspondre les entrées, c'est-à-dire le nom d'utilisateur et le mot de passe saisis par l'utilisateur avec le nom d'utilisateur et le mot de passe déjà stockés dans la base de données. Si les deux entrées correspondent, l'utilisateur obtient l'accès, sinon l'accès lui sera refusé.

- Certains sites Web ne disposent pas du mécanisme permettant de bloquer toute autre entrée. Ces sites Web sont vulnérables à l'injection SQL. Dans ce cas, n'importe quelle requête SQL peut être alimentée en entrée et le système l'exécutera.

- Par exemple, l'attaquant peut saisir une requête pour télécharger la totalité de la base de données, supprimer la base de données, modifier la base de données et rendre la condition toujours vraie. Si une condition de mot de passe est toujours vraie, peu importe si un mot de passe est entré. Pour le mot de passe, le système accède à ceux qui sont stockés dans la base de données, mais si une requête est faite pour supprimer la table des mots de passe dans la base de données, le système commencera à prendre n'importe quel mot de passe. De cette façon, l'attaquant peut accéder facilement à la base de données. Désormais, il peut connaître tous les mots de passe des personnes connectées au site Web, les différents tableaux et leur contenu, la structure interne du site Web et toute autre information relative au site Web.

- Cette méthode est appelée injection SQL dans laquelle vous injectez une requête dans la base de données pour la manipuler et y accéder sans autorisation. Il s'agit du type d'attaque de site Web le plus dangereux pour une base de données basée sur SQL.

- Une façon d'empêcher de telles attaques consiste à bloquer les entrées inutiles autres que les noms d'utilisateur et les mots de passe.

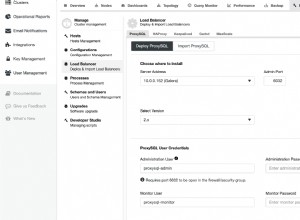

- Les commandes d'injection SQL sont effectuées au moment de l'exécution. Évitez donc les commandes d'entrée dynamiques. Empêcher la base de données avec pare-feu d'application Web . De plus, ne divulguez à personne aucune information confidentielle concernant le site Web.

- Les sites Web peuvent subir d'énormes pertes de données et financières en raison de telles attaques SQL.

Exemple :

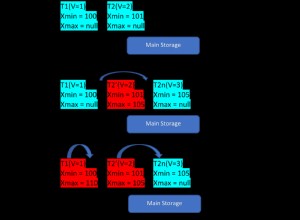

Supposons, il existe une application Web avec une base de données qui y est connectée. Cette application Web peut recevoir des informations de l'utilisateur et stocker les informations dans la base de données ou récupérer les données de la base de données et les afficher à l'utilisateur.

Dans les deux cas, une requête SQL ou une requête de base de données est générée sur l'application Web qui est envoyée à la base de données et cette requête est exécutée sur la base de données et les informations pertinentes sont renvoyées à l'application Web. C'est ainsi que fonctionne le scénario normal.

Ainsi, lorsque l'attaquant utilise l'injection SQL, il essaie de manipuler cette requête de base de données afin de lui faire faire quelque chose qu'il n'est idéalement pas censé faire. Ainsi, l'attaquant modifie la requête SQL, la manipule, il injecte une chaîne malveillante dans la requête SQL, puis lui fait faire quelque chose de manière non autorisée. Alors maintenant, la requête de la base de données est manipulée par l'attaquant, puis cette requête malveillante est envoyée à la base de données, elle y est exécutée et les résultats pertinents sont renvoyés.

C'est ce qu'on appelle l'injection SQL. L'injection SQL est une technique d'injection de code utilisée pour exécuter des instructions SQL malveillantes et dynamiques. Les attaques SQL sont quelque chose que l'attaquant utilise pour prendre le contrôle des serveurs de base de données.

Comment empêcher l'injection SQL

- Évitez d'utiliser du SQL dynamique

Les entrées fournies par l'utilisateur ne doivent pas être directement placées dans la requête SQL qui sera exécutée sur la base de données. Au lieu d'utiliser SQL dynamique, il convient d'utiliser des procédures stockées, des instructions préparées et des requêtes paramétrées car elles sont plus sûres que les requêtes SQL dynamiques.

- Les entrées fournies par l'utilisateur doivent être nettoyées

Le type de données qui sera fourni par l'utilisateur doit être correctement mis en correspondance et vérifié avec le type attendu.

- Les données sensibles ne doivent pas être en texte clair

Avant de stocker les données confidentielles telles que les mots de passe dans la base de données, elles doivent être correctement chiffrées avec des hachages. Le salage doit être appliqué aux hachages chiffrés pour fournir une couche de sécurité supplémentaire aux données confidentielles.

- Les erreurs de base de données ne doivent pas être affichées directement à l'utilisateur

Les informations d'erreur affichées à l'attaquant pourraient l'aider à obtenir des informations sur la base de données.