Présentation

L'année dernière, nous avons reçu l'obligation de garantir des connexions cryptées à nos instances SQL Server. Avant, nous ne pensions pas que c'était nécessaire – toutes nos instances étaient accessibles par les services applicatifs en interne. Pourtant, les connexions sécurisées protègent l'instance et les clients des attaques en tant qu'homme du milieu, alors nous l'avons fait.

Le chiffrement de connexion diffère du chiffrement transparent des données, mais vous avez besoin d'un certificat dans les deux cas. Dans cet article, nous décrivons la procédure de mise en place d'une connexion chiffrée pour les instances SQL Server.

Configuration du composant logiciel enfichable de certificat dans MMC

Un certificat est un document signé numériquement contenant des clés publiques et privées qui chiffrent les connexions. Les clés publique et privée forment une "paire de clés" :la clé publique chiffre les données et seule la clé privée peut les déchiffrer.

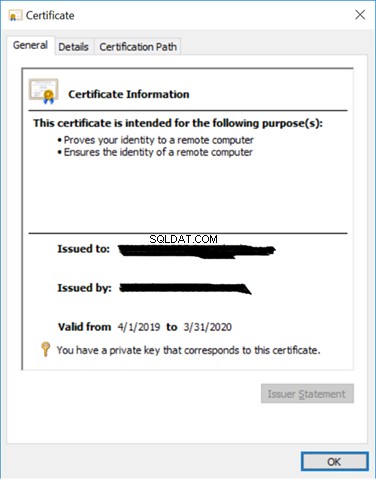

Les certificats sont émis par une autorité de certification, une entité à laquelle le serveur et le client font confiance. Dans notre cas, nous avons généré un certificat à partir du serveur hébergeant SQL Server.

Nous commençons ce processus en lançant Microsoft Management Console (mmc.exe) .

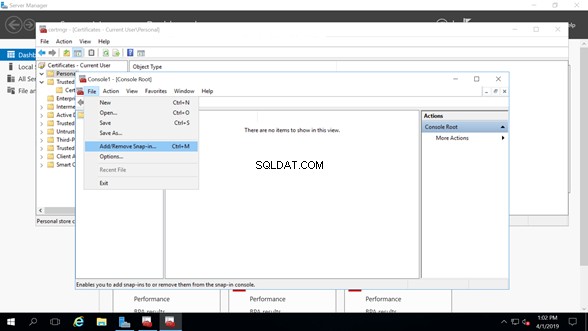

Lorsque MMC est lancé, nous naviguons vers Fichier> Ajouter et supprimer des composants logiciels enfichables… (Figure 1). Ici, nous ajoutons le composant logiciel enfichable Certificate Manager à notre console pour gérer les certificats sur le serveur. Notez qu'il existe d'autres moyens d'arriver à ce point.

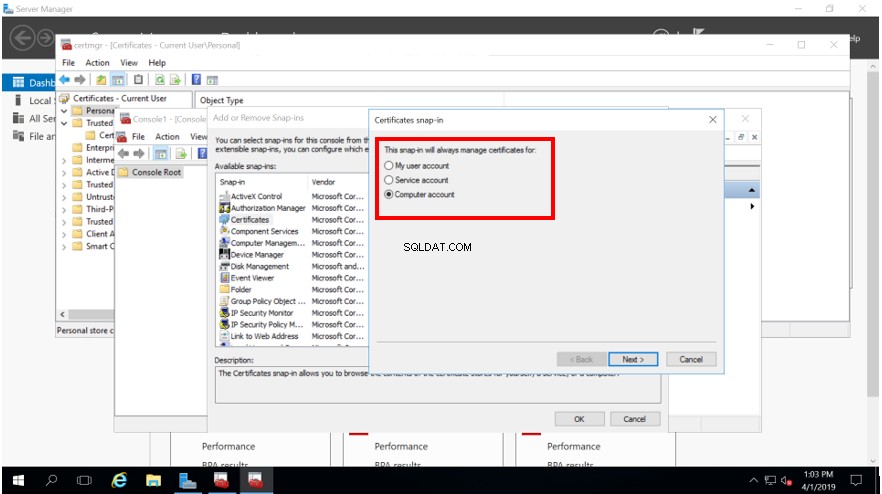

Nous souhaitons gérer les certificats de notre compte d'ordinateur de manière à ce que les autres administrateurs n'aient aucun problème avec les autorisations lorsqu'ils doivent également gérer les certificats (Figure 2).

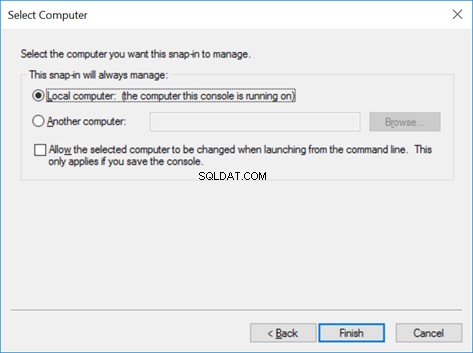

Dans cet article, nous traitons de la gestion des certificats sur l'ordinateur local où notre instance SQL Server est installée (Figure 3).

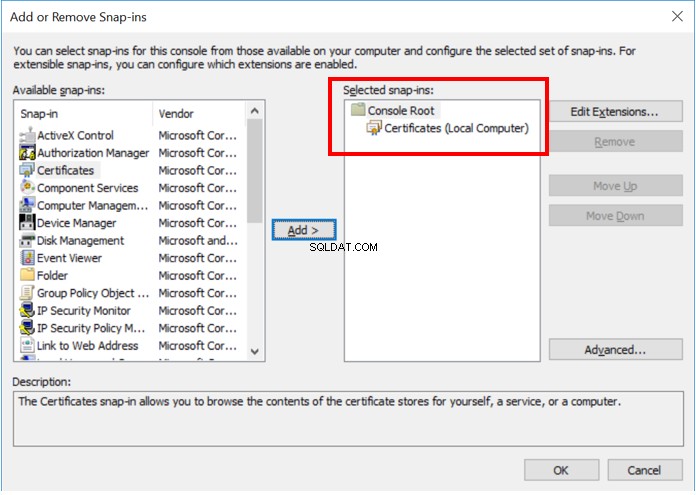

Une fois que nous aurons terminé le processus de création du composant logiciel enfichable Certificat, nous pourrons l'utiliser.

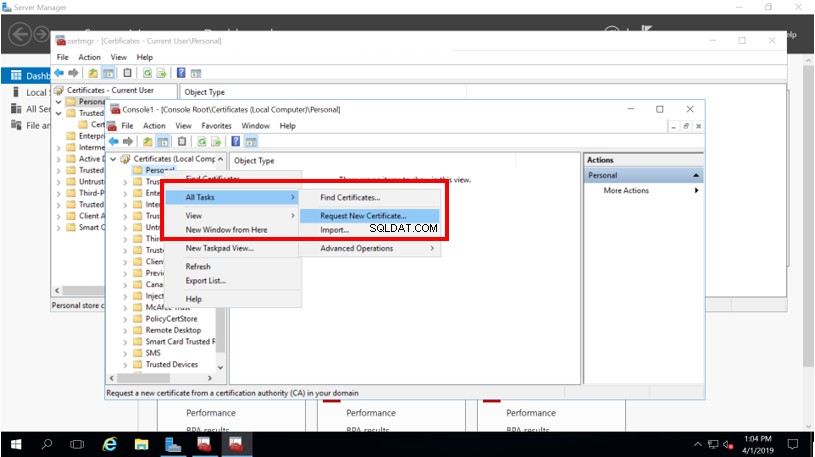

Commencez par sélectionner Toutes les tâches > Demander un nouveau certificat :

Inscrire un certificat MMC

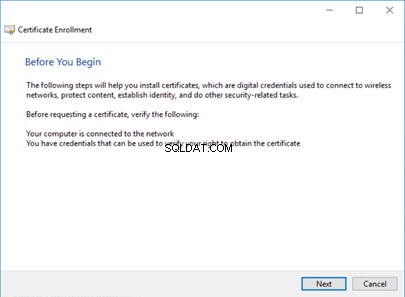

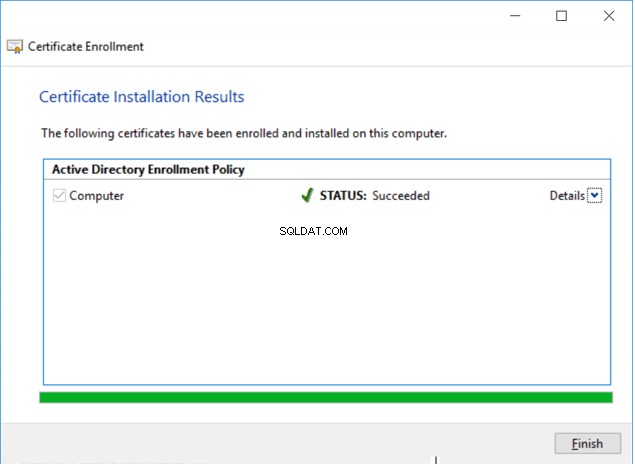

L'action de la figure 5 lance un assistant - nous allons le parcourir rapidement. Les détails sont plus pertinents pour l'administrateur Windows, mais l'essentiel est d'obtenir un certificat valide que SQL Server peut utiliser.

Vérifiez les conditions nécessaires :

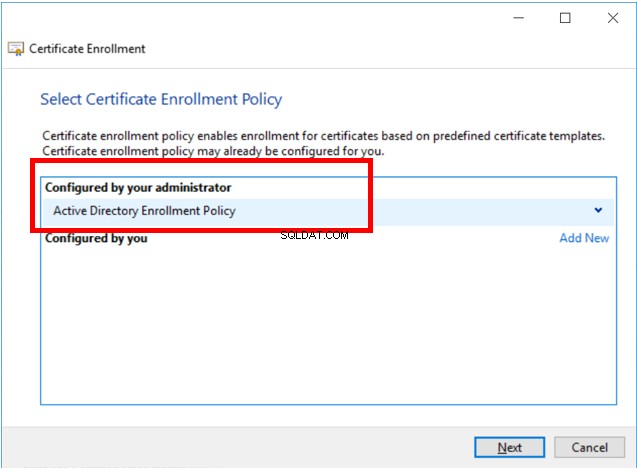

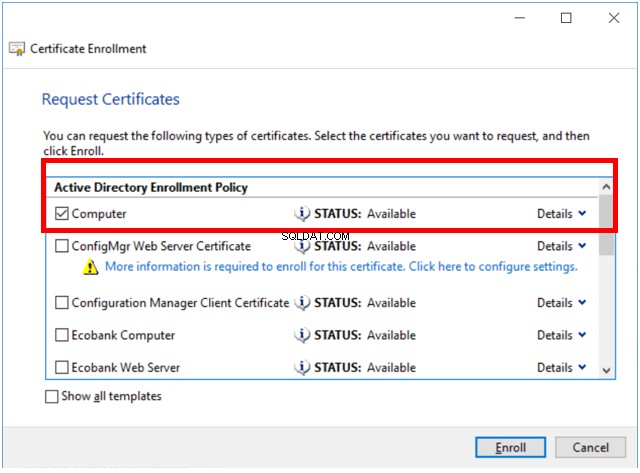

Sélectionnez une politique d'inscription et le type de certificat souhaité. Dans notre cas, nous avons sélectionné la politique telle que configurée par notre administrateur de domaine à des fins comme celle-ci. Vous pouvez discuter avec votre administrateur de domaine pour définir la meilleure option dans votre environnement.

L'inscription de certificat est le processus de demande d'un certificat numérique auprès d'une autorité de certification. Dans certains environnements, l'autorité de certification fait partie de l'infrastructure à clé publique.

Configuration de SQL Server

Maintenant que nous avons le certificat, nous passons à SQL Server et le configurons pour utiliser ce certificat.

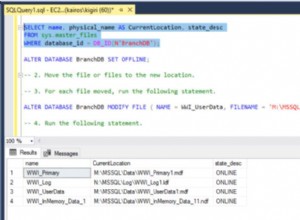

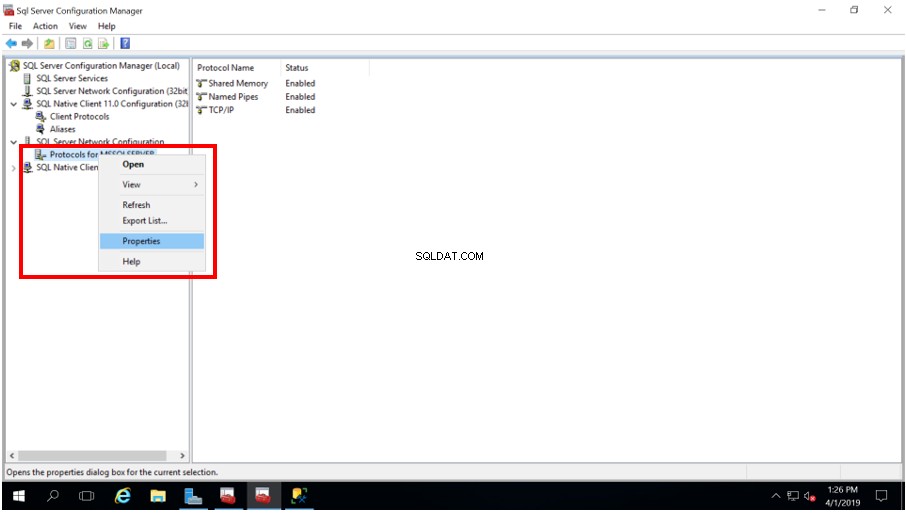

- Ouvrez le gestionnaire de configuration SQL Server et accédez à Configuration réseau SQL Server > Protocoles pour MS SQL Server .

- Cliquez avec le bouton droit sur cet élément et sélectionnez Propriétés dans le menu déroulant (Figure 11) :

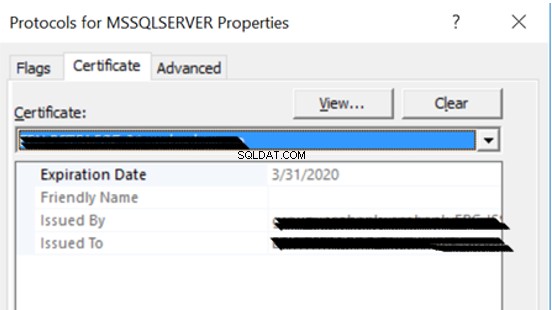

- Dans les Propriétés fenêtre, sélectionnez le Certificat languette. Si vous avez correctement effectué l'inscription au certificat, vous devriez le voir répertorié dans le menu déroulant intitulé Certificat (Figure 12). Ce faisant, nous associons ce certificat à l'instance SQL Server. Notez que nous pouvons également voir les détails du certificat dans SQL Server Configuration Manager.

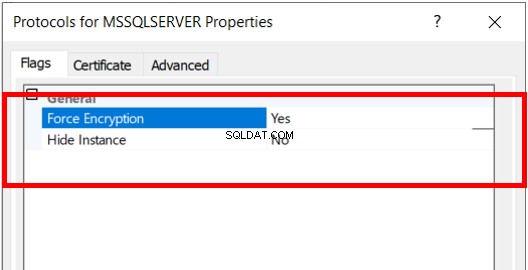

- Une fois que nous avons fini d'appliquer le certificat valide, nous passons en revue les drapeaux et définissez l'option Forcer le chiffrement indicateur sur OUI . Il garantit que toutes les connexions à SQL Server sont chiffrées.

Le protocole cryptographique utilisé par SQL Server pour le chiffrement des connexions dépendra de la configuration du système d'exploitation. Ensuite, vous devez redémarrer l'instance SQL Server. Il charge ensuite ce nouveau certificat.

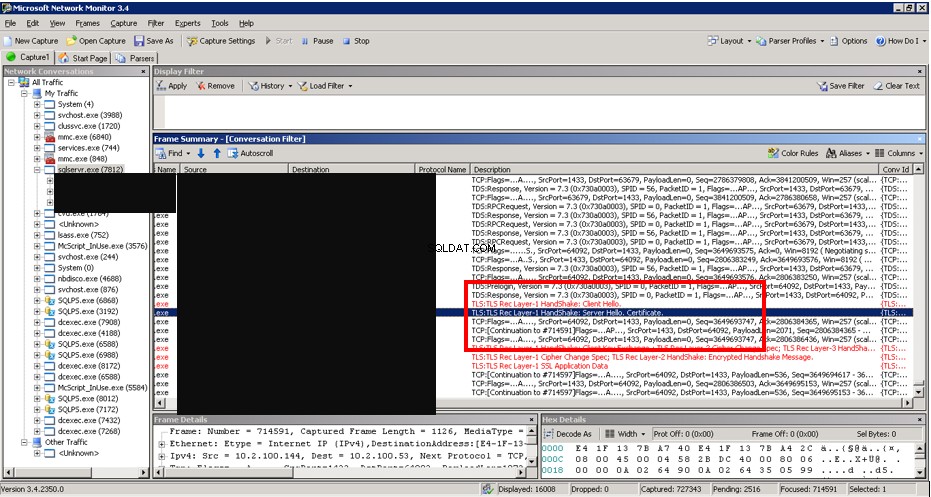

Nous pouvons voir les données dans l'Observateur d'événements Windows - le journal des erreurs SQL Server. Nous pouvons également vérifier le cryptage des connexions avec des outils tels que Network Monitor de Sys Internals (Figure 14).

Conclusion

Une connexion cryptée est généralement requise dans les organisations soucieuses de la sécurité. Dans cet article, nous avons partagé notre expérience sur la configuration des connexions chiffrées sur SQL Server.

Notre approche impliquait l'inscription d'un certificat, l'application de ce certificat à une instance SQL Server et l'activation du chiffrement forcé. Il est essentiel de noter que lorsque vous définissez Forcer le chiffrement sur OUI dans SQL Server, tous les clients se connectant à l'instance doivent utiliser le même protocole cryptographique.

Références

- Activer les connexions chiffrées

- Certificats SQL Server et clés asymétriques