Il existe plusieurs façons de définir une connexion sécurisée à une instance Cloud SQL.

- Utilisez des certificats SSL pour vous connecter à l'instance et activez l'option "Autoriser uniquement les connexions SSL".

-

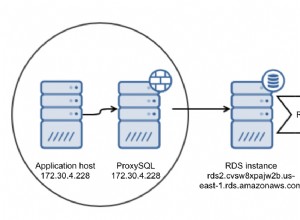

Utilisez une IP privée. Je comprends que l'application que vous avez créée n'est pas hébergée dans GCP, mais ailleurs, donc, une bonne option est de :

2.1. Activez la fonctionnalité IP privée dans votre instance CSQL

2.2. Activer "importer routes personnalisées " dans le peering qui vient d'être créé entre votre projet (appelons ce projet "projet A") et le projet locataire où se trouve votre CSQL (le nom de ce projet ressemblera à "speckle-umbrella-[pg]-xx" JFYI). N'oubliez pas que cette fonctionnalité est en version bêta.

2.3. Demandez à notre équipe de support technique d'activer "l'exportation des routes personnalisées" sur le peering qui vient d'être créé, mais pour cette fois, de notre côté (dans le projet "speckle-umbrella-[pg]-xx" déjà mentionné). Si vous ne disposez pas d'un package d'assistance, vous pouvez ouvrir un outil de suivi des problèmes privé en suivant ce lien en spécifiant mon nom, votre ID de projet et l'instance CSQL où vous souhaitez activer cette fonctionnalité. Ne vous inquiétez pas, l'outil de suivi des problèmes que vous y ouvrirez n'est visible que pour les employés de Google et vous-même. N'oubliez pas que l'ouverture d'un outil de suivi des problèmes peut prendre jusqu'à 90 jours pour obtenir une réponse, mais je surveillerai ce message.

2.4. Ensuite, comme j'ai supposé que votre application ne s'exécute pas dans GCP, vous devrez définir un tunnel VPN ou une interconnexion cloud , pour connecter votre réseau local à Google Cloud.

Après cela, vous pourrez vous connecter de votre application à votre instance CSQL de manière sécurisée.

- Si vous souhaitez utiliser une adresse IP privée et que votre application est hébergée dans GCP, vous pouvez vous connecter directement à votre instance CSQL si votre application et CSQL se trouvent dans la même région et utilisent le même VPC (si vous utilisez une option sans serveur comme les fonctions Cloud ou Google App Engine Standard, vous pouvez utiliser l'accès au VPC sans serveur ). Mais si votre application est hébergée dans GCP, mais dans un projet différent, vous pouvez suivre les étapes 2.1, 2.2 et 2.3, puis créer un peering VPC entre le projet où se trouve votre application (appelons ce projet "projet B") et le projet auquel vous avez associé votre instance CSQL ("Projet A"). Pour le "projet A", vous devrez activer "exporter les routes personnalisées" dans ce nouveau peering VPC, et pour le "projet B", vous devrez activer "importer les routes personnalisées". Ainsi, votre connexion entre votre application (hébergée dans le "Projet B") passera du Projet B au Projet A, et du Projet A à speckle-umbrella-[pg]-xx jusqu'à ce qu'elle atteigne votre instance Cloud SQL.

La raison pour laquelle vous devez gérer les routes personnalisées est qu'il y a quelque temps, les peerings VPC n'étaient pas en mesure de propager les routes, mais maintenant c'est tout à fait possible.