C'est un relativement configuration rapide de MySQL 5.7.14 sur Red Hat Enterprise Linux version 7 (RHEL7).

Je ne suis pas affilié à AWS ; J'aime juste utiliser leurs services.

Assurez-vous d'avoir un compte AWS EC2. Notez que même si Amazon exige une carte de crédit au dossier, il n'y aura pas de frais encourus pour la première année si vous adhérez à leur Niveau gratuit termes. Cela signifie généralement un seul serveur de micro-instance (1 Go de RAM) fonctionnant 24h/24 et 7j/7.

Lancement de l'instance EC2 RHEL

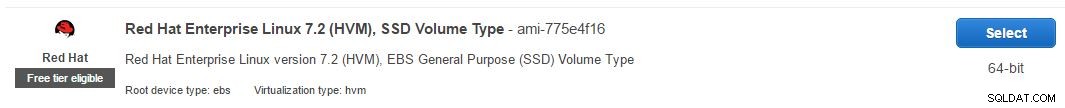

Étape 1 : Sur AWS EC2, cliquez sur "Lancer l'instance" et sélectionnez "Red Hat Enterprise Linux 7.2 (HVM), Type de volume SSD - ami-775e4f16" comme indiqué dans l'image ci-dessous. Notez que les versions des AMI disponibles ou promues (Amazon Machine Instance) tourneront au fil du temps et c'est au moment de la rédaction de cet article. Mais le numéro AMI est indiqué ci-dessus dans le texte.

Normalement, j'ai choisi Amazon Linux AMI comme distribution de choix. Je ne le fais plus car c'est leur propre méli-mélo et il y a naturellement une incertitude quant au gestionnaire de paquets à choisir et donc aux fichiers. Donc je m'en tiens à RHEL maintenant.

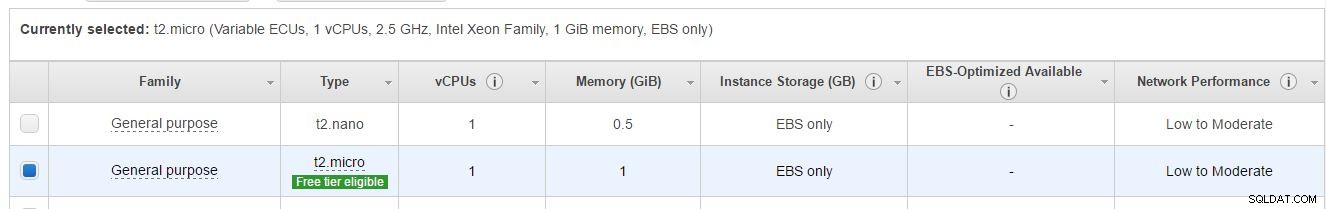

Sur l'écran "Choisir un type d'instance", sélectionnez un type d'instance éligible à l'offre gratuite comme indiqué ci-dessous :

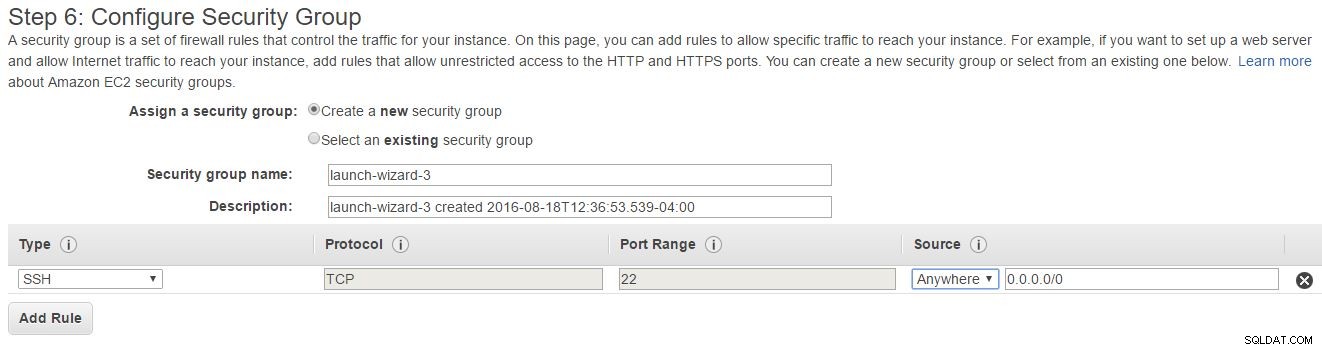

Cliquez sur Suivant. Sur l'écran Détails suivant, cliquez sur "Suivant" pour accepter les valeurs par défaut. Sur l'écran de stockage, changez la taille en 16 Go et cliquez sur "Suivant". Puis "Suivant" à nouveau sur les informations de balise. Vient ensuite l'écran "Configurer le groupe de sécurité" illustré ci-dessous :

Acceptez le bouton radio "🔘 créer un nouveau groupe de sécurité" pour l'instant. Remarque Le port SSH 22 est ouvert à tous (Partout) Adresses IP avec le 0.0.0.0/0 CIDR

. D'autres options incluent la détection de "Mon IP" (comme la vôtre) ou "Personnalisé". Soyez assuré qu'avec le prochain écran, l'accès sera verrouillé en fonction des clés de sécurité que nous configurerons. Il y a un bouton pour Ajouter une règle sous les ports ouverts pour ajouter des ports tels que MySQL 3306 ou HTTP 80. Mais pour l'instant, nous allons ignorer cela. Notez le nom du groupe de sécurité. Remplissez-en un ou acceptez la valeur par défaut pour le moment. Il n'est pas essentiel de bien faire les choses, car le groupe de sécurité peut être modifié ultérieurement pour une instance en cours d'exécution. . Cliquez sur Réviser et lancer.

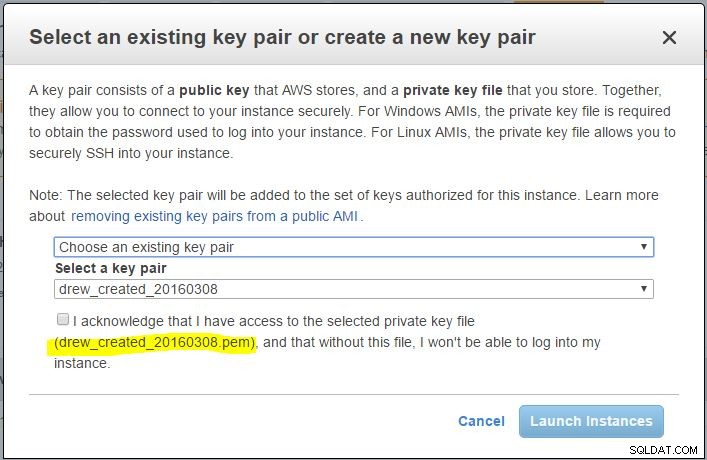

Cliquez ensuite sur "Lancer" (n'ayez crainte, il ne va pas encore se lancer). Comme le montre l'écran suivant :

Notez que comme j'ai déjà généré des paires de clés, la valeur par défaut est "Choisir une paire de clés existante" dans le premier menu déroulant. Sinon, vous "Créez une nouvelle paire de clés" avec un nom de rappel donné et passez à "Télécharger la paire de clés". À ce stade, vous avez la paire de clés sous la forme d'un .pem dossier. Traitez-le avec la plus grande sécurité, en le sauvegardant dans un endroit où vous ne le perdrez pas. De préférence dans une zone protégée par un mot de passe, comme sous le répertoire des utilisateurs de votre système d'exploitation.

Lorsque vous cliquez enfin sur "Lancer des instances" sur ce même écran, le lancement a lieu par rapport à cette paire de clés (soit juste créée, soit préexistante). Notez que la génération d'une paire de clés peut être une tâche que vous n'effectuez qu'une fois par an. Réutiliser une paire de clés encore et encore, à vous de décider.

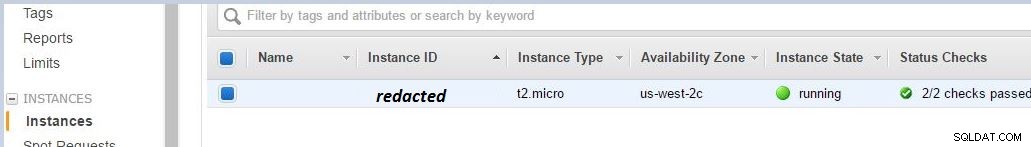

Après avoir lancé l'instance, vous disposez d'environ cinq minutes avant qu'elle ne soit mise en ligne. Sous l'élément de menu de gauche Instances, vous savez que l'instance est active lorsque l'état de l'instance indique "en cours d'exécution" et que les vérifications d'état indiquent "2/2 passé" :

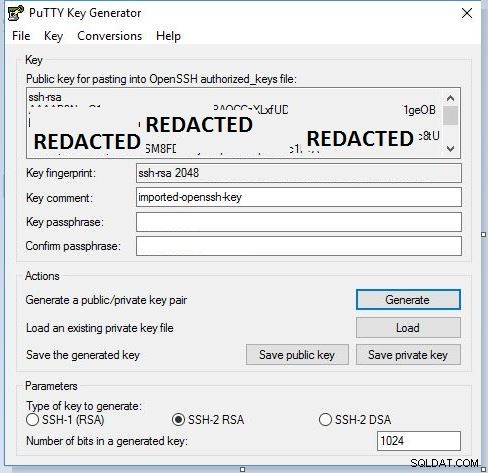

Rappelez-vous le .pem fichier que vous avez téléchargé ? Eh bien, juste une fois, vous devez créer un .ppk fichier à partir de celui-ci pour PuTTY, un programme client SSH qui communiquera de manière cryto-sécurisée avec votre instance en cours d'exécution. Pour cela, nous utilisons le puttygen

outil qui fonctionne en harmonie avec PuTTY. Nous lançons donc puttygen, chargeons le .pem téléchargé minutes avant, et générer le .ppk fichier avec une "phrase de passe clé" telle que "I &love%ancHovies2_fjdi8Ha". Ci-dessous une image de puttygen :

Et la page AWS EC2 intitulée Connexion à votre instance Linux à partir de Windows à l'aide de PuTTY

. Les étapes sont Fichier / Charger la clé privée. Changez le filtre en Tous les fichiers (. ). Trouvez le .pem dossier. Appuyez sur "Ouvrir", puis sur "Ok". Tapez une phrase de passe. Cliquez sur "enregistrer la clé privée" et enregistrez-la dans le même dossier qu'un .ppk fichier à côté de votre .pem dossier. Comme mentionné, ce n'est pas quelque chose que vous pourriez faire mais annuellement.

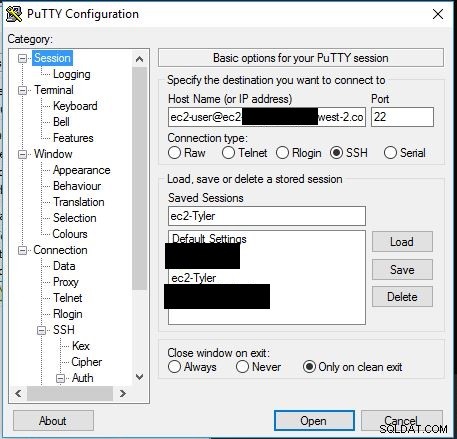

Exécutez maintenant PuTTY, le client SSH. Utilisez le nom de session/hôte comme quelque chose comme

[email protected]

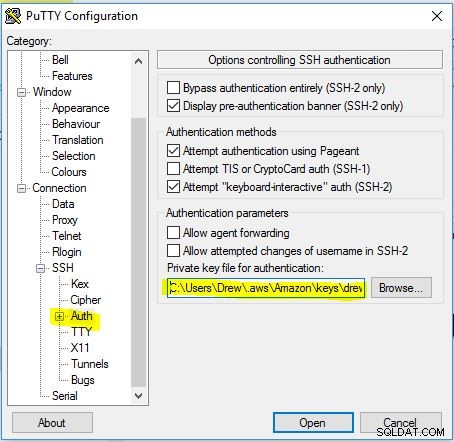

Il s'agit donc essentiellement de [email protected] concaténé avec le nom DNS public affiché sous Instances dans le panneau de configuration EC2. Comme pour spécifier le PuTTY .ppk fichier, il ressemblerait à ce qui suit, avec le .ppk fichier choisi à côté du bouton Parcourir :

Revenez à la hiérarchie supérieure gauche de la session illustrée ci-dessous, donnez-lui un nom de profil sous Sessions enregistrées et cliquez sur "Enregistrer". Par la suite, lorsque vous chargez PuTTY, vous chargez simplement la session par son nom :

N'oubliez pas qu'à peu près tout ce que vous faites ici est d'enregistrer le .ppk référence dans un profil nommé convivial. Et vous devrez peut-être occasionnellement changer le nom d'hôte (certainement lorsque vous enregistrez une image d'instance sur EC2 et que vous revenez avec une nouvelle adresse IP d'instance lors d'un lancement ultérieur).

D'accord, ce n'est pas facile. Mais c'est comme ça.

Lorsque vous cliquez sur Ouvrir, il tente de se connecter à votre instance RHEL. Appuyez sur Oui dans l'avertissement de signature. Entrez le précédent .ppk enregistré Key Passphrase, et vous devriez être assis à une invite Linux.

Installation de MySQL (je mettrai ces notes sur GitHub)

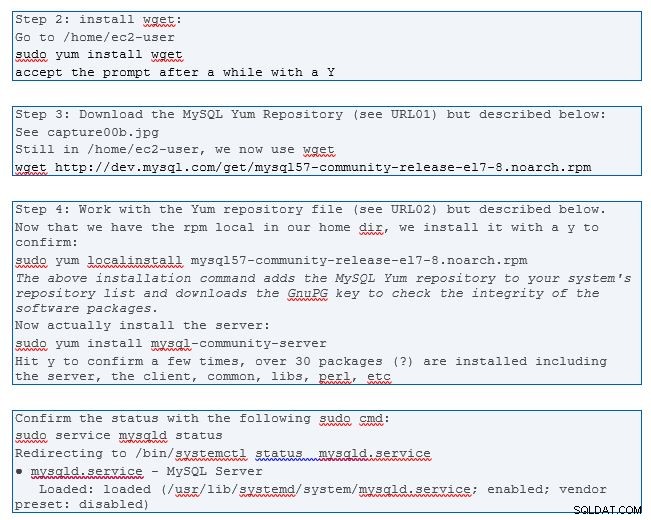

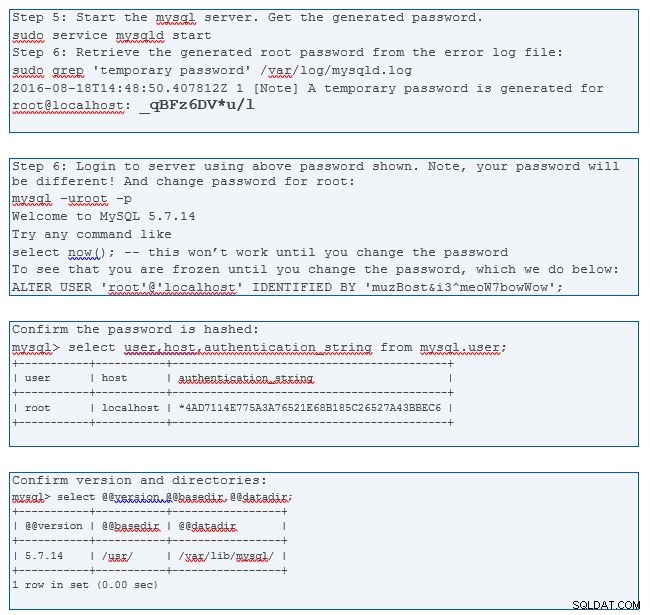

URL01 :Télécharger le référentiel MySQL Yum

URL02 :Chapitre 1 Installation MySQL sur Linux à l'aide du référentiel MySQL Yum

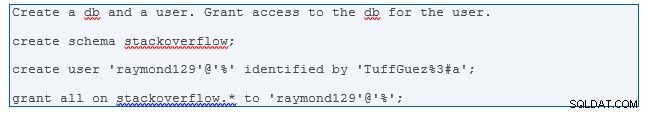

Vous avez maintenant MySQL 5.7.14 chargé et exécuté sur EC2 avec une base de données et une configuration utilisateur. Vos serveurs doivent être imagés. Voir cette réponse ici à moi pour créer des images (AMI). Sauvegardez vos données. Consultez la documentation EC2 telle que Meilleures pratiques pour Amazon EC2 .

Retour à la sécurité :les meilleures pratiques suggèrent certainement de ne pas ouvrir votre base de données aux connexions directes via les groupes de sécurité pour le port 3306. La façon dont vous choisissez d'adhérer à cela est votre choix, comme avec un PHP, Java ou une autre API de programmation. Notez que divers programmes clients db peuvent se connecter via des tunnels SSH tels que MySQL Workbench. De plus, diverses bibliothèques de développement existent avec les tunnels SSH, mais elles ne sont pas très faciles à développer (principalement en raison de chaînes de clés difficiles et du manque d'expérience approfondie des développeurs). Par exemple, il y en a un pour C# ici .

De plus, AWS propose RDS et d'autres offres de base de données pour moins de manipulations et le déploiement de votre propre comme ci-dessus. La raison pour laquelle de nombreux développeurs ciblent EC2 est due au fait que vous disposez d'un serveur complet pour vos autres initiatives de programmation.

Si vous modifiez les groupes de sécurité comme mentionné précédemment, veuillez envisager d'utiliser des plages d'adresses IP basées sur des entrées CIDR et soyez prudent avant de surexposer vos banques de données. Ou sur l'octroi. Pratiquement les mêmes bonnes pratiques que pour le travail sur site.

Concernant cette section MySQL, mes notes GitHub pour les quelques images ci-dessus se trouvent Ici .