Ici, nous examinerons les étapes détaillées d'activation de TLS dans Oracle Apps R12.2

Table des matières

Présentation :

Les données entre le navigateur Web et le serveur Web voyagent non cryptées dans l'application R12. Ainsi, le mot de passe et d'autres informations peuvent être suivis par le renifleur. Nous évitons cela en implémentant SSL dans R12.

Avec la mise en œuvre SSL, les données voyagent sous des formes cryptées et seuls le navigateur Web et le serveur Web peuvent les décrypter.

La mise en œuvre nécessite le certificat SSL et la configuration dans l'environnement R12 conformément à la configuration

Qu'est-ce que SSL ?

SSL et TLS sont les protocoles cryptographiques qui garantissent la confidentialité entre les applications communicantes et leurs utilisateurs sur Internet

Qu'est-ce que la sécurité de la couche de transport (TLS) ?

Transport Layer Security, ou TLS, est le successeur de SSL. TLS, comme SSL, est un protocole qui crypte le trafic entre un client et un serveur. TLS crée une connexion cryptée entre deux machines permettant la transmission d'informations privées sans les problèmes d'écoute clandestine, de falsification de données ou de falsification de message.

Comment SSL fonctionne

- Le client envoie une requête au serveur en utilisant le mode de connexion HTTPS.

- Le serveur présente son certificat numérique au client. Ce certificat contient les informations d'identification du serveur telles que le nom du serveur, la clé publique de l'organisation et du serveur et la signature numérique de la clé privée de l'AC

- Le client (navigateur Web) dispose des clés publiques de l'ensemble de l'AC. Il déchiffre la clé privée du certificat numérique Cette vérification prouve que l'expéditeur a eu accès à la clé privée, et donc est susceptible d'être la personne associée à la clé publique. Si la vérification se passe bien, le serveur est authentifié en tant que serveur de confiance.

- Le client envoie au serveur une liste des niveaux de chiffrement, ou chiffrements, qu'il peut utiliser.

- Le serveur reçoit la liste et sélectionne le niveau de cryptage le plus fort qu'ils ont en commun.

- Le client chiffre un nombre aléatoire avec la clé publique du serveur et envoie le résultat au serveur (que seul le serveur doit pouvoir déchiffrer avec sa clé privée) ; les deux parties utilisent ensuite le nombre aléatoire pour générer une clé de session unique pour le chiffrement et le déchiffrement ultérieurs des données pendant la session

L'implémentation SSL dépendra de la topologie de l'implémentation R12. Je suis ici en soulignant tous les principaux.

Point de terminaison TLS

- Un point de terminaison TLS est le serveur d'extrémité de la connexion chiffrée qui a été initiée par un client (par exemple, un navigateur).

- Dans le cas d'Oracle E-Business Suite, Oracle HTTP Server peut servir de point de terminaison TLS. Un autre point de terminaison TLS, tel qu'un proxy inverse ou un équilibreur de charge, peut être configuré devant le serveur HTTP Oracle.

Diverses topologies SSL

- Déploiement d'un seul serveur Web avec un point de terminaison TLS comme serveur Web

C'est assez simple. Nous aurons besoin du certificat numérique pour le serveur Web. Les étapes sont simples. Le trafic entre le navigateur Web et le serveur Web sera crypté

- Avoir un équilibreur de charge qui dessert 2 serveurs Web ou plus rend les choses un peu compliquées

Dans ce cas, nous pourrions avoir les options suivantes

1.Cryptage de bout en bout du trafic (point de terminaison TLS en tant que serveur Web)

L'intégralité du flux de trafic, c'est-à-dire du navigateur à l'équilibreur de charge et de l'équilibreur de charge au serveur Web, est cryptée

Il y a deux façons de le faire

a) Configuration directe :Dans ce cas, l'équilibrage de charge ne déchiffre/chiffre pas le message. Il ne fait que passer par le trafic vers le serveur Web

b) Déchiffrement/chiffrement :L'équilibreur de charge dans ce cas déchiffre le trafic au niveau de l'équilibreur de charge, puis le chiffre à nouveau et l'envoie au serveur Web qui le déchiffre à nouveau

2. Terminateur SSL (point de terminaison TLS alternatif) :le trafic entre le navigateur Web et l'équilibreur de charge est uniquement crypté. L'équilibreur de charge agit comme un terminateur SSL et termine le SSL au niveau de l'équilibreur de charge et transmet le trafic non chiffré au serveur Web.

Les étapes pour effectuer la configuration sur chaque topologie sont données ci-dessous

Déploiement d'un seul serveur Web avec un point de terminaison TLS comme serveur Web

Points importants

1) Mettez à niveau vers au moins Java Development Kit (JDK) 7.

L'utilisation de TLS 1.2 nécessite au minimum Java 7

2) Mettez à niveau Oracle Fusion Middleware.

L'utilisation de TLS 1.2 nécessite Oracle Fusion Middleware 1.1.1.9

3) Appliquez des correctifs spécifiques au produit.

Oracle Workflow – Appliquer le correctif 22806350 :R12.OWF.C pour résoudre un problème d'Oracle Workflow Notification Mailer.

Oracle iProcurement – Appliquez le(s) correctif(s) mentionné(s) dans My Oracle Support Knowledge Document 1937220.1 , Oracle iProcurement, Exchange et OSN échouent après la migration du site du fournisseur de SSLv3 vers le protocole TLS (avec SSL Handshake SSLIOClosedOverrideGoodbyeKiss) , qui correspond aux versions d'application appropriées.

Oracle iPayment – Appliquer le correctif 22522877 :R12.IBY.C.

Oracle XML Gateway – Appliquer le correctif 22326911 :R12.ECX.C.

Étape 1

Définissez votre environnement

Les étapes détaillées dans cette section doivent être exécutées sur le système de fichiers d'exécution (en cours d'exécution) afin de garantir que lors du prochain correctif en ligne, la configuration TLS est ensuite propagée au système de fichiers du correctif. Il ne devrait pas y avoir de cycle de patch actif à ce stade. Afin de vérifier si un cycle de correctifs en ligne est déjà actif ou non, vous pouvez utiliser la commande suivante :

UNIX :

$ adopt -statut

- Connectez-vous au niveau Application d'Oracle E-Business Suite version 12.2 en tant qu'utilisateur du système d'exploitation propriétaire des fichiers d'installation.

- Le système de fichiers avec la variable de fichier de contexte Applications s_file_edition_type définie sur "run" indique le système de fichiers d'exécution. Sourcez votre fichier d'environnement de niveau d'application (

.env), situé dans le répertoire APPL_TOP sur le système de fichiers d'exécution. Ne sourcez pas le fichier APPS .env , sinon les variables d'environnement 10.1.2 seront récupérées et Oracle Wallet Manager 11g ne démarrera pas. Une fois le fichier d'environnement recherché, la variable d'environnement $FILE_EDITION doit être "exécutée". - Définissez la variable d'environnement PATH pour inclure l'emplacement de Fusion Middleware et la variable DISPLAY pour owm gui

Par exemple

export PATH=$FMW_HOME/webtier/bin:$FMW_HOME/oracle_common/bin:$PATH

export DISPLAY=

S étape 2

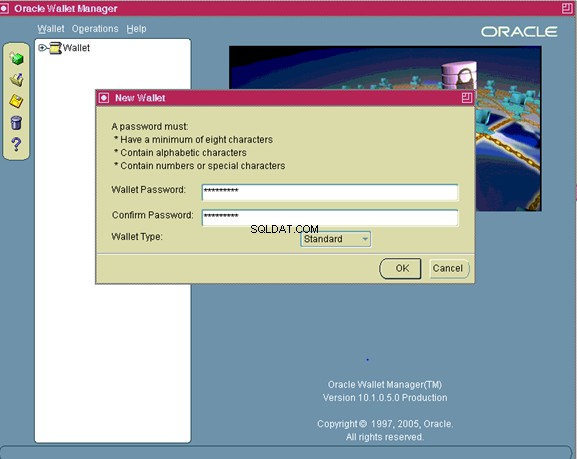

Créer un portefeuille

L'emplacement s_web_ssl_directory est toujours utilisé par certains composants d'Oracle E-Business Suite version 12.2 (par exemple, XML Gateway Transportation Agent OXTA) et pendant le processus de clonage d'Oracle Fusion Middleware.

Nous pouvons trouver cet emplacement de la manière ci-dessous

cat $CONTEXT_FILE|grep "s_web_ssl_directory"

Ouvrez le gestionnaire de portefeuille en arrière-plan :

| $ owm & |

Dans le menu Oracle Wallet Manager, accédez à Wallet>

Nouveau.

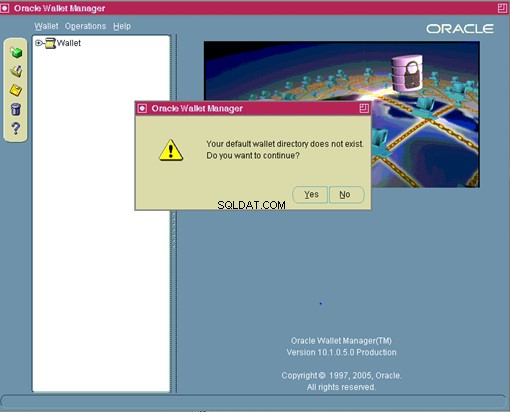

Répondez NON à :Votre répertoire de portefeuille par défaut n'existe pas. Souhaitez-vous le créer maintenant ?

Le nouvel écran de portefeuille vous demandera maintenant d'entrer un mot de passe pour votre portefeuille

Entrez le mot de passe et mémorisez-le

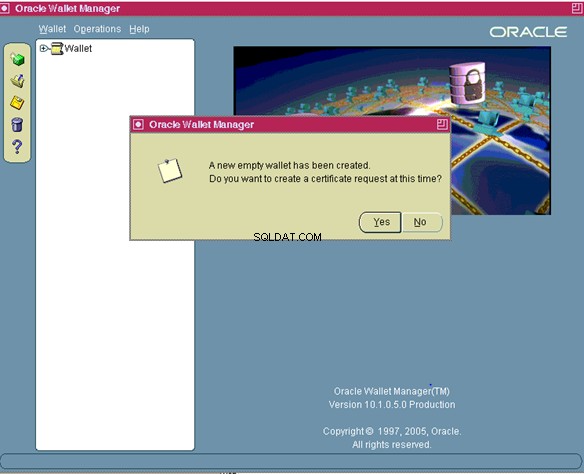

Un nouveau portefeuille vide a été créé. Souhaitez-vous créer une demande de certificat maintenant ?

Après avoir cliqué sur "Oui", l'écran Créer une demande de certificat s'affiche :

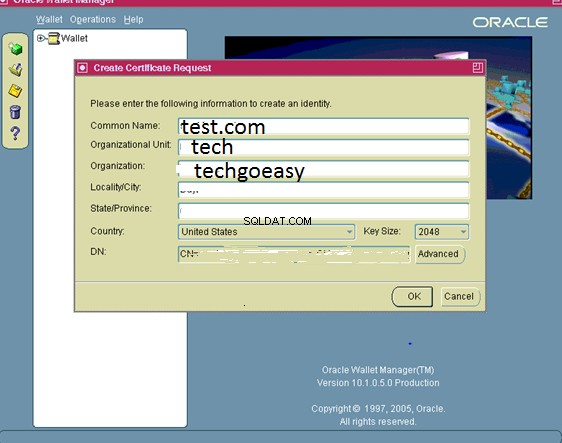

Remplissez les valeurs appropriées où :

| Nom commun | C'est le nom de votre serveur, y compris le domaine. |

| Unité organisationnelle :(facultatif) | L'unité au sein de votre organisation. |

| Organisation | C'est le nom de votre organisation |

| Localité/Ville | C' est votre localité ou votre ville. |

| État/Province | est le nom complet de votre état ou province ne pas abréger. |

Sélectionnez votre pays dans la liste déroulante, et pour la taille de clé, sélectionnez 2048 au minimum. Cliquez sur OK.

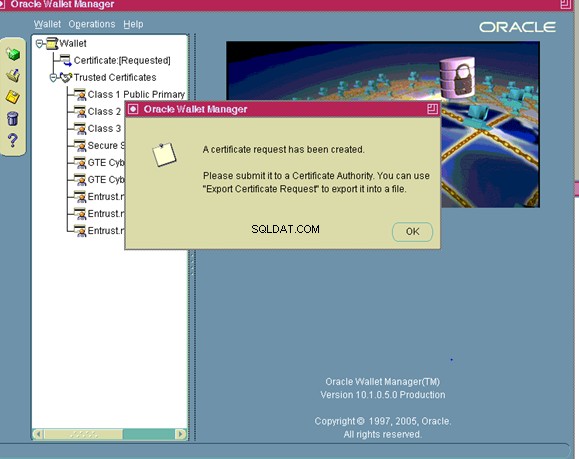

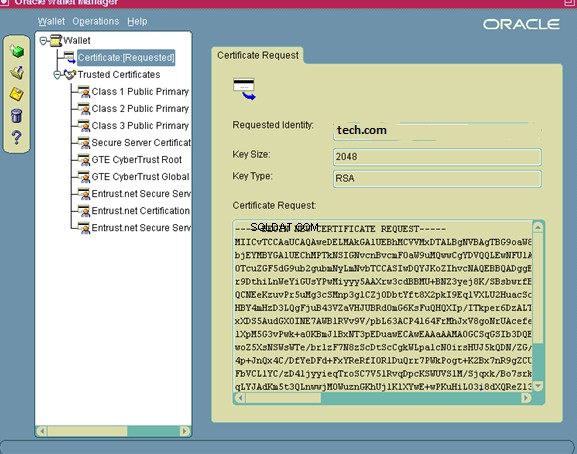

Cliquez sur Sur le certificat demandé

Vous devrez exporter la demande de certificat avant de pouvoir la soumettre à une autorité de certification.

- Cliquez sur Certificat [Demandé] pour le mettre en surbrillance.

- Dans le menu, cliquez sur Opérations>

Demande de certificat d'exportation

- Enregistrer le fichier sous server.csr

- Dans le menu, cliquez sur Portefeuille, puis sur Enregistrer.

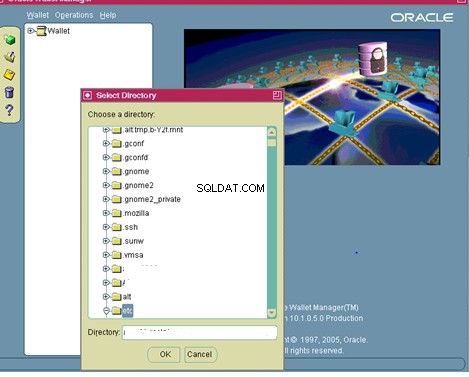

- Sur l'écran Sélectionner un répertoire, remplacez le répertoire par votre répertoire de portefeuille complet.

- Cliquez sur OK.

- Dans le menu, cliquez sur Portefeuille et cochez la case Connexion automatique.

Assurez-vous de faire de ce mot de passe quelque chose dont vous vous souviendrez. Vous devrez utiliser le mot de passe chaque fois que vous ouvrez le portefeuille avec Oracle Wallet Manager ou effectuez des opérations sur le portefeuille à l'aide de l'interface de ligne de commande. Avec la connexion automatique, les processus soumis par l'utilisateur du système d'exploitation qui a créé le portefeuille n'auront pas besoin de fournir le mot de passe pour accéder au portefeuille.

- Quitter le gestionnaire de portefeuille.

Le répertoire du portefeuille contiendra désormais les fichiers suivants :

cwallet.sso

ewallet.p12

serveur.csr

Vous pouvez maintenant soumettre server.csr à votre autorité de certification pour demander un certificat de serveur

Enregistrez le portefeuille en utilisant wallet et enregistrez et donnez le chemin du répertoire

Envoyer la demande de certificat à une autorité de certification .

Remarque :Modifications de l'algorithme de signature

Les normes de l'industrie pour les algorithmes de chiffrement sont constamment révisées. Les certificats émis avec un algorithme de hachage de signature basé sur SHA-1 en tant que norme de l'industrie sont progressivement supprimés. De nombreuses autorités de certification recommandent ou imposent SHA-2 comme algorithme de signature minimum pour l'émission de certificats. Le délai de migration vers SHA-2 varie en fonction de l'autorité de certification utilisée. L'exigence de SHA-2 a également un impact sur les certificats intermédiaires qui doivent également être SHA-2 afin de remonter au certificat SHA-2 de l'entité finale émis. Les certificats racine ne sont pas impactés.

Consultez les documents My Oracle Support Knowledge suivants pour plus d'informations :

Document 1448161.1 , Comment produire un CSR avec un algorithme de signature SHA-1 ou supérieur

Document 1275428.1 , État de prise en charge de SHA-2 dans Oracle Application Server (10.1.2.X.X/10.1.3.X.X) et Fusion Middleware 11g (11.1.1.X)

Document 1939223.1 , Est-il possible de générer des demandes de signature de certificat SHA-2 avec Oracle Wallet Manager ou ORAPKI dans FMW11g

Selon votre fournisseur de certificats, les demandes de certificat (CSR) basées sur MD5 générées par Oracle Wallet Manager (OWM) peuvent ne pas être acceptées.

Par exemple, Symantec n'acceptera désormais que les CSR basés sur SHA-1 2048 bits ou plus. En raison d'une limitation actuelle dans OWM et orapki, ils sont incapables de générer autre chose que des CSR basés sur MD5. OWM peut accepter les certificats de confiance SHA-2 ou supérieurs et les certificats de serveur, il ne peut tout simplement pas les générer.

Dans ces cas, la solution consiste à utiliser OpenSSL pour générer le CSR. Un exemple de ce processus est fourni ci-dessous.

- Utilisez OpenSSL pour prendre le portefeuille existant et l'enregistrer en tant que nouveau fichier au format PEM :

openssl pkcs12 -in ewallet.p12 -nodes -out nonoracle_wallet.pem

Utilisez OpenSSL pour générer la requête en spécifiant SHA-2 :

openssl req -new -key nonoracle_wallet.pem -sha256 -out server.csr

À ce stade, OpenSSL vous demandera les attributs de la requête. Assurez-vous de saisir les mêmes données que vous avez saisies lors de la création du CSR dans OWM. Ne spécifiez pas de "mot de passe de défi" car il a été jugé non sécurisé par la plupart des autorités de certification.

- Le csr doit maintenant être soumis à votre autorité de certification pour demander un certificat de serveur.

- Lorsque vous recevez votre certificat nouvellement émis, vous pouvez l'importer dans votre portefeuille à l'aide d'OWM en continuant avec l'étape suivante ci-dessous

Étape 5

Importez votre certificat de serveur dans le portefeuille

Après avoir reçu votre certificat de serveur de votre autorité de certification, vous devrez l'importer dans votre portefeuille. Copiez le certificat dans server.crt dans le répertoire du portefeuille sur votre serveur par l'une des méthodes suivantes :

- ftp le certificat (en mode binaire)

- copier et coller le contenu dans server.crt

Suivez ces étapes pour importer server.crt dans votre portefeuille :

- Ouvrez le gestionnaire de portefeuille en arrière-plan :

$ owm &

- Dans le menu, cliquez sur Wallet puis sur Ouvrir.

- Répondez Oui lorsque vous y êtes invité :

Votre répertoire de portefeuille par défaut n'existe pas.

Voulez-vous continuer ?

- Sur l'écran Sélectionner un répertoire, remplacez le répertoire par votre répertoire de portefeuille complet et

cliquez sur OK

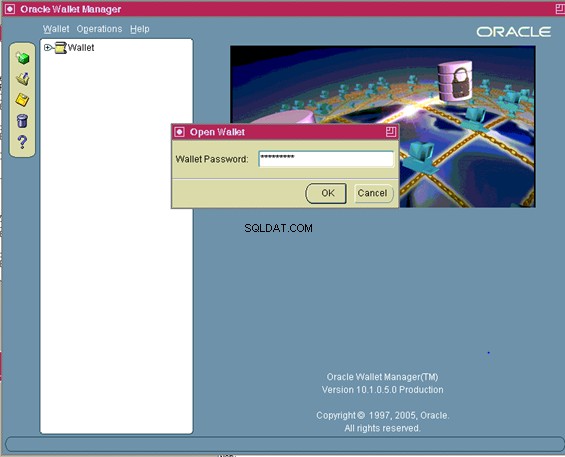

- Saisissez le mot de passe de votre portefeuille et cliquez sur OK.

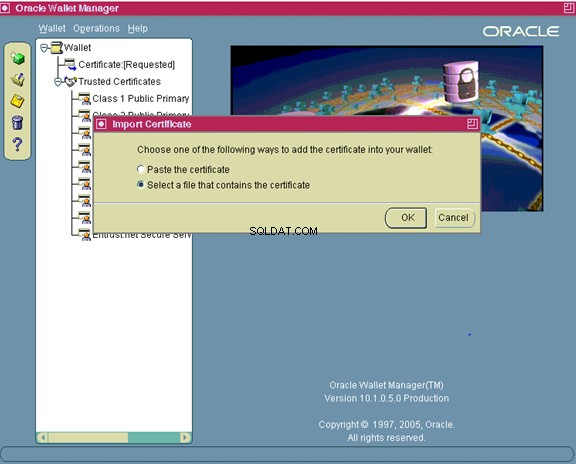

- Dans le menu Oracle Wallet Manager, accédez à Operations Import User Certificate. Les certificats de serveur sont un type de certificat utilisateur. Étant donné que l'autorité de certification a émis un certificat pour le serveur, en plaçant son nom distinctif (DN) dans le champ Objet, le serveur est le propriétaire du certificat, donc "l'utilisateur" de ce certificat utilisateur.

- Cliquez sur OK.

- Double-cliquez sur server.crt pour l'importer.

- Sauvez le portefeuille :

- Dans le menu Oracle Wallet Manager, cliquez sur Portefeuille.

- Vérifiez que la case Connexion automatique est cochée.

- Cliquez sur Enregistrer

Remarque :si tous les certificats de confiance qui composent la chaîne de server.crt ne sont pas présents dans le portefeuille, l'ajout du certificat échouera. Lorsque le portefeuille a été créé, les certificats des autorités de certification les plus courantes (telles que VeriSign, GTE et Entrust) ont été automatiquement inclus. Contactez votre autorité de certification si vous avez besoin d'ajouter son certificat et enregistrez le fichier fourni sous ca.crt dans le répertoire du portefeuille au format base64. Une autre option consiste à suivre les instructions ci-dessous pour créer ca.crt à partir de votre certificat de serveur (server.crt). Si votre autorité de certification a fourni un certificat intermédiaire (pour compléter la chaîne), puis enregistrez le fichier fourni sous intca.crt au format Base64 , il devra être importé dans Oracle Wallet Manager avant d'importer le fichier server.crt. Les certificats comprenant plusieurs parties (comme le type P7B) entreraient également dans cette catégorie

Création du certificat de votre autorité de certification

Pour créer ca.crt

- Copiez server.crt sur votre PC (si nécessaire) en utilisant l'une des méthodes suivantes :

ftp (en mode binaire) server.crt vers votre pc .

copiez le contenu de server.crt et collez-le dans le bloc-notes du PC. Enregistrez le fichier sous server.crt

- Double-cliquez sur server.crt pour l'ouvrir avec l'extension Cyrpto Shell.

- Sur l'onglet Chemin de certification, cliquez sur la première ligne (en haut), puis sur Afficher le certificat.

- Sur l'onglet Détails, cliquez sur Copier dans un fichier, cela lancera l'assistant d'exportation.

- Cliquez sur Suivant pour continuer.

- Sélectionnez X.509 encodé en Base64 (.CER) et cliquez sur Suivant.

- Cliquez sur Parcourir et accédez au répertoire de votre choix.

- Entrez ca.crt comme nom et cliquez sur OK pour exporter le certificat.

- Fermez l'assistant.

- Copiez ca.crt dans votre répertoire de portefeuille (si nécessaire) en utilisant l'une des méthodes suivantes :

ftp (en mode binaire) ca.crt vers votre répertoire de portefeuille de niveau application

copiez le contenu de ca.crt et collez-le dans un nouveau fichier du répertoire de votre portefeuille au niveau de l'application à l'aide d'un éditeur de texte. Enregistrez le fichier sous ca.crt

Étapes détaillées pour importer un certificat avec des captures d'écran

| owm & |

Cliquez ensuite sur portefeuille -> ouvrir

Cliquez sur oui

Saisissez le chemin complet du répertoire wwallet

Entrez le mot de passe du portefeuille

Now Operations : Importer un certificat d'utilisateur

Vous pouvez également ajouter le certificat

orapki wallet add \ -wallet . \ -trusted_cert \ -cert ca.cer \ -pwd <pwd> orapki wallet add \ -wallet . \ -trusted_cert \ -cert intca.cer \ -pwd <pwd> orapki wallet add \ -wallet .\ -user_cert \ -cert tech.cer \ -pwd <pwd>

Si vous devez importer le certificat CA, vous devrez également ajouter le contenu du fichier ca.crt au fichier b64InternetCertificate.txt situé dans le répertoire 10.1.2 ORACLE_HOME/sysman/config :

$ cat ca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Si vous avez également reçu un certificat intermédiaire (intca.crt), vous devrez également l'ajouter au fichier b64InternetCertificate.txt :

$ cat intca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Étape 6 – Modifier le portefeuille Oracle HTTP Server .

Le

Copiez le

Vous pouvez trouver ces variables à partir du fichier de contexte

chat $CONTEXT_FILE|grep "s_ohs_instance_loc"

chat $CONTEXT_FILE|grep "s_ohs_component"

Étape 7 - Modifier le portefeuille OPMN et configurer les suites de chiffrement .

Modifier le portefeuille OPMN

L'emplacement par défaut du portefeuille OPMN se trouve dans le répertoire

Nous pouvons trouver cet emplacement de la manière ci-dessous

chat $CONTEXT_FILE|grep "s_ohs_instance_loc"

- Accédez au répertoire

/config/OPMN/opmn/wallet . - Déplacez les fichiers de portefeuille existants vers un répertoire de sauvegarde au cas où vous souhaiteriez les réutiliser à l'avenir.

- Copiez les fichiers cwallet.sso du répertoire

/config/OHS/ /keystores/default vers le répertoire actuel.

Configurer les suites de chiffrement OPMN

Vous devez effectuer cette configuration pour appliquer des suites de chiffrement fortes sur le port distant OPMN.

- Assurez-vous que tous les processus sont arrêtés.

- Ouvrez le fichier opmn.xml situé sous votre instance de niveau Web.

- Vers le haut du fichier, recherchez les options SSL dans la section

.

Modifier :

vers

ssl-ciphers=”

La liste suivante précise les suites de chiffrement valides pouvant être utilisées :

- SSL_RSA_WITH_AES_256_CBC_SHA

- SSL_RSA_WITH_AES_128_CBC_SHA

- SSL_RSA_WITH_3DES_EDE_CBC_SHA

Par exemple :

ssl-ciphers=”SSL_RSA_WITH_AES_128_CBC_SHA,SSL_RSA_WITH_3DES_EDE_CBC_SHA”/>

Modifiez le fichier admin.conf.

Modification :

SSLCipherSuite SSL_RSA_WITH_RC4_128_SHA

Protocole SSL nzos_Version_1_0 nzos_Version_3_0

à

SSLCipherSuite

SSLProtocol nzos_Version_1_0 nzos_Version_1_1 nzos_Version_1_2

Étape 8 – Modifier la console de contrôle Oracle Fusion Middleware .

Fusion Middleware Control Console utilise la fonctionnalité d'OPMN pour gérer votre Oracle Fusion Middleware Enterprise.

Déplacez les fichiers de portefeuille existants vers un répertoire de sauvegarde au cas où vous souhaiteriez les réutiliser à l'avenir.

- $EBS_DOMAIN_HOME/opmn/

/ /wallet - $EBS_DOMAIN_HOME/opmn/

/wallet - $FMW_HOME/webtier/instances/

/config/OHS/ /proxy-wallet

Nous pouvons trouver cet emplacement de la manière ci-dessous

chat $CONTEXT_FILE|grep "EBS_DOMAIN_HOME"

Copiez le fichier cwallet.sso du répertoire

Remarque :Dans le cas d'un système de fichiers partagé et d'une configuration multinœud, les mises à jour des deux premiers répertoires sont effectuées sur le nœud principal, et les mises à jour du troisième répertoire sont effectuées sur le nœud de niveau d'applications respectif où OHS est configuré pour TLS. La raison en est que les deux premiers répertoires n'existeront que sur le nœud principal, et le troisième répertoire n'existera que sur chaque nœud de niveau d'applications où OHS est activé.

Étape 9

Utilisez Oracle Fusion Middleware Control pour apporter des modifications supplémentaires au fichier de configuration :

- Connectez-vous à Oracle Fusion Middleware Control Console (par exemple, https://

. : /em). - Sélectionnez Cible de niveau Web sous Domaine EBS.

- Sélectionnez Administration > Configuration avancée.

- Sélectionnez le fichier ssl.conf à modifier.

- Mettez à jour les directives Listen

et VirtualHost _default_: sur le port SSL, par exemple Listen 4443. - Mettez à jour les entrées SSLProtocol et SSLCipherSuite pour qu'elles correspondent aux éléments suivants :

Protocole SSL TLSv1 TLSv1.1 TLSv1.2

SSLCipherSuite ÉLEVÉ : MOYEN : !aNULL : !RC4 :+ÉLEVÉ :+MOYEN

7. Cliquez sur Appliquer .

La commande suivante doit être exécutée (sur tous les nœuds de niveau application) pour propager les modifications apportées via la console Oracle Fusion Middleware Control aux variables de fichier de contexte :

perl $AD_TOP/bin/adSyncContext.pl contextfile=$CONTEXT_FILE

Entrez le mot de passe utilisateur APPS :

Entrez le mot de passe WebLogic AdminServer :

Consultez adSyncContext.log pour les modifications qui ont été récupérées et apportées au fichier de contexte.

Utilisez l'éditeur de contexte OAM d'Oracle E-Business Suite 12.2 pour modifier les variables liées à TLS présentées dans ce tableau :

| Variables liées à TLS dans le fichier de contexte | ||

| Variables | Valeur non-TLS | Valeur TLS |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | identique à s_webport | identique à s_webssl_port |

| s_webssl_port | non applicable | la valeur par défaut est 4443 |

| s_https_listen_parameter | non applicable | identique à s_webssl_port |

| s_login_page | url construite avec le protocole http et s_webport | url construite avec le protocole https et s_webssl_port |

| s_external_url | url construite avec le protocole http et s_webport | url construite avec le protocole https et s_webssl_port |

La valeur de s_webport est basée sur le port par défaut avant toute configuration TLS et reste inchangée lors du passage à TLS

Étape 10 :Exécuter la configuration automatique

La configuration automatique peut être exécutée à l'aide du script adautocfg.sh dans le répertoire $ADMIN_SCRIPTS_HOME du niveau d'application.

Étape 11 :Redémarrez les services du niveau d'application

Utilisez le script adapcctl.sh dans le répertoire $ADMIN_SCRIPTS_HOME pour arrêter et redémarrer les services Apache du niveau d'application.

Étape 12 – Propagation des modifications TLS aux systèmes de fichiers de correctifs .

Les étapes suivantes doivent être effectuées afin de synchroniser la configuration TLS entre les deux systèmes de fichiers :

- Modifier $APPL_TOP_NE/ad/custom/adop_sync.drv.

- En supposant que la commande rsync est disponible sous UNIX, les directives suivantes doivent être copiées et collées entre les sections

et après la section <#Copy Ends> existante :

# Requis pour la migration de la configuration TLS du système de fichiers RUN vers PATCH.

# Veuillez modifier les commandes dans le cas où rsync n'est pas disponible ou si la plate-forme ne prend pas en charge le exemple de syntaxe.#10.1.2 b64InternetCertificate.txt

rsync -zr %s_current_base%/EBSapps/10.1.2/sysman/config/b64InternetCertificate.txt %s_other_base%/EBSapps/10.1.2/sysman/config/b64InternetCertificate. txt#Oracle HTTP Server Wallet – cwallet.sso

rsync -zr %s_current_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OHS/%s_ohs_component%/keystores/default/cwallet.sso %s_other_base%/ FMW_Home/webtier/instances/%s_ohs_instance%/config/OHS/%s_ohs_component%/keystores/default/cwallet.sso#OPMN Wallet – cwallet.sso

rsync -zr %s_current_base%/FMW_Home/webtier/instances/% s_ohs_instance%/config/OPMN/opmn/wallet/cwallet.sso %s_other_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OPMN/opmn/wallet/cwallet.sso#Fusion Middleware Control Wallets – cwallet.sso

rsync -zr %s_current_base%/FMW_Home/user_projects/domains/EBS_domain_%s_dbSid%/opmn/%s_ohs_instance%/%s_ohs_component%/wallet/cwallet.sso %s_other_base%/FMW_Home/user_projects/domains/EBS_domain_%s_dbSid%/ opmn/%s_ohs_instance%/%s_ohs_component%/wallet/cwallet.sso

rsync -zr %s_current_base%/FMW_Home/user_projects/domains/EBS_domain_%s_dbSid%/opmn/%s_ohs_instance%/wallet/cwallet.sso %s_other_base%/FMW_Home/user_projects/domains/EBS_domain_%s_dbSid%/opmn/%s_ohs_instance%/ wallet/cwallet.sso

rsync -zr %s_current_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OHS/%s_ohs_component%/proxy-wallet/cwallet.sso %s_other_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OHS/ %s_ohs_component%/proxy-wallet/cwallet.sso

Étapes à suivre lorsque vous optez pour le terminateur SSL

Il n'est pas nécessaire de créer et d'installer un certificat sur le serveur Web. Dans ce cas, il nous suffit de définir le paramètre de fichier de contexte indiqué ci-dessous

Utilisez Oracle Fusion Middleware Control pour apporter des modifications supplémentaires au fichier de configuration :

- Connectez-vous à Oracle Fusion Middleware Control Console (par exemple, https://

. : /em). - Sélectionnez Cible de niveau Web sous Domaine EBS.

- Sélectionnez Administration > Configuration avancée.

- Sélectionnez le fichier ssl.conf à modifier.

- Mettez à jour la directive ServerName vers la configuration du point de terminaison TLS

. . - Cliquez sur Appliquer.

- Sélectionnez le fichier httpd.conf à modifier.

- Mettez à jour les directives ServerName dans la configuration du point de terminaison TLS

. . - Cliquez sur Appliquer.

Utilisez l'éditeur de contexte Oracle E-Business Suite 12.2 – Oracle Applications Manager (OAM) pour modifier les variables liées à TLS présentées dans ce tableau :

| Modifications lors de l'utilisation d'un point de terminaison TLS autre que OHS (tel qu'un équilibreur de charge ou un proxy inverse) | ||

| Variable | Valeur non-TLS | Valeur TLS |

| s_url_protocol | http | http |

| s_local_url_protocol | http | http |

| s_webentryurlprotocol | http | https |

| s_active_webport | identique à s_webport | Port externe du point de terminaison TLS |

| s_webentryhost | identique à s_webhost | Nom d'hôte du point de terminaison TLS |

| s_webentrydomain | identique à s_domainname | Nom de domaine du point de terminaison TLS |

| s_enable_sslterminator | # | Supprimez le '#' pour utiliser ssl_terminator.conf |

| s_login_page | url construite avec le protocole http et s_webport | Construire une URL avec le protocole https, s_webentryhost, s_webentrydomain, s_active_webport |

| s_external_url | url construite avec le protocole http et s_webport | Construire une URL avec le protocole https, s_webentryhost, s_webentrydomain, s_active_webport |

La valeur de s_webport est basée sur le port par défaut avant toute configuration TLS et reste inchangée lors du passage à TLS.

Exécuter la configuration automatique

La configuration automatique peut être exécutée à l'aide du script adautocfg.sh dans le répertoire $ADMIN_SCRIPTS_HOME du niveau d'application.

Redémarrer les services du niveau d'application

Utilisez le script adapcctl.sh dans le répertoire $ADMIN_SCRIPTS_HOME pour arrêter et redémarrer les services Apache du niveau d'application.

Étapes pour le chiffrement de bout en bout avec configuration directe sur l'équilibreur de charge

1) Toutes les étapes indiquées pour un seul serveur Web doivent être exécutées.

2) Le certificat doit être créé avec le nom de l'équilibreur de charge

3) Nous pouvons exécuter les étapes du certificat sur un nœud, puis copier toutes les étapes sur les autres nœuds

Modifications de la valeur de contexte

| Variables liées à TLS dans le fichier de contexte | ||

| Variables | Valeur non-TLS | Valeur TLS |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | same as s_webport | same as s_webssl_port |

| s_webssl_port | not applicable | default is 4443 |

| s_https_listen_parameter | not applicable | same as s_webssl_port |

| s_login_page | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

| s_external_url | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

Run Autoconfig

Autoconfig can be run by using the adautocfg.sh script in the Application Tier $ADMIN_SCRIPTS_HOME directory.

Restart the Application Tier services

Use the adapcctl.sh script in the $ADMIN_SCRIPTS_HOME directory to stop and restart the Application Tier Apache services.

Steps for End to end encryption with Encryption/decryption on Load Balancer

1) All the steps given for single web server need to be executed.

2) The certificate need to be created at load balancer level and web node level also. It need to be created with load balancer Name on both the side

3) We can execute the certificate steps on one Web Node and then copy all the steps to the other nodes

4) The Load balance should have the client SSL certificate for the Web node certificate

Context value changes

| SSL Related Variables in the Context File | ||

| Variable | Non-SSL Value | SSL Value |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | same as s_webport | same as s_webssl_port |

| s_webssl_port | not applicable | default is 4443 |

| s_https_listen_parameter | not applicable | same as s_webssl_port |

| s_login_page | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

| s_external_url | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

Both the ssl.conf and httpd.conf will have the ServerName pointing to the local host, rather than the web entry host of the TLS termination point.

In the case of a TLS termination point used, the configuration will generally consist of two profiles:a client SSL profile and a server SSL profile. Each profile will reference the corresponding certificate information of the other. Essentially, the TLS offloader needs to be aware of the TLS certificate information on the EBS side and EBS in turn needs to be aware of the TLS certificate information of the TLS termination point. Consult the documentation relevant to your TLS termination point for information on the proper configuration.

The example here is based on use of F5 BIG-IP TLS Accelerator:

SSL Client:

Parent Profile =clientssl

Certificate &Key =Subject Alternative Name (SAN) based certificate installed on BIG-IP

Chain =Intermediate chain certificate specified

SSL Server:

Parent Profile =serverssl

Certificate &Key =Basic certificate issued to the EBS instance

Chain =Intermediate chain certificate specified

We advise that both sides of the TLS configuration be tested independently. For example, test to make sure your EBS instance works with the TLS termination point first, revert the change, and then test that TLS configured only for EBS works. Once it is confirmed that both configurations work for TLS, you can commit to the end-to-end TLS configuration by re-introducing the TLS termination point.

An example of the protocol flow in this scenario:

client https request> TLS Off-loader (https:443)> EBS TLS (https:4443)

There are two distinct TLS certificate chains in play, therefore the TLS handshake and negotiation must complete in order for the communication to be successful. Any break in this flow will result in TLS protocol errors. In this example, the TLS termination point is operating on the general default port of 443, while EBS is configured to operate on port 4443.

Run Autoconfig

Autoconfig can be run by using the adautocfg.sh script in the Application Tier $ADMIN_SCRIPTS_HOME directory.

Restart the Application Tier services

Use the adapcctl.sh script in the $ADMIN_SCRIPTS_HOME directory to stop and restart the Application Tier Apache services.

Configure Loopback and Outbound Connections

Step 1 – Update the managed server (WLS) configuration .

Append the following JVM parameter to all managed servers and the WebLogic administration server:

- Log in to Oracle Fusion Middleware Administration Console (for example, https://

. : /console) - Click on Lock &Edit.

- Under Domain Structure > your EBS domain> Environment and Servers, select one of the managed servers. (Note that you will need to repeat this for all managed servers and the WebLogic administration server in your environment.)

Then under the Server Start tab in the Arguments section, add the following:

-Dhttps.protocols=TLSv1,TLSv1.1,TLSv1.2

- Click on Save.

- Repeat steps 3 and 4 for all remaining managed servers.

- Click on Activate Changes.

Step 2 – Update the b64InternetCertificate.txt Truststores

Add the contents of the ca.crt file to b64InternetCertificate.txt file.

If you need to import the CA Certificate, you will also need to add the contents of the ca.crt file to the b64InternetCertificate.txt file located in the 10.1.2 ORACLE_HOME/sysman/config directory:

$ cat ca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Step 3 – Update the cacerts Truststore

- Update the JDK cacerts file.

Oracle Web Services requires the certificate of the certifying authority who issued your server certificate (ca.crt from the previous step) to be present in the JDK cacerts file. In addition, some features of XML Publisher and BI Publisher require the server certificate (server.crt from previous step) to be present. - Navigate to the $OA_JRE_TOP/lib/security directory.

- Follow these steps to ensure these requirements are met:

- Backup the existing cacerts file.

- Copy your ca.crt and server.crt files to this directory and issue the following command to insure that cacerts has write permissions:

| $ chmod u+w cacerts 4. Add your Apache ca.crt and server.crt to cacerts:$ keytool -import -alias ApacheRootCA -file ca.crt -trustcacerts -v -keystore cacerts $ keytool -import -alias ApacheServer -file server.crt -trustcacerts -v -keystore cacerts If you were also provided an Intermediate Certificate (intca.crt) then you will also need to add that to the cacerts before adding the server.crt:

$ keytool -import -alias ApacheRootCA -file ca.crt -trustcacerts -v -keystore cacerts $ chmod u-w cacerts |

Step 4 Database tier setup

Oracle products such as Oracle Configurator, Order Management, Order Capture, Quoting, iPayment, iStore, and Pricing are leveraging the database as an HTTP client. The implementation of TLS for the Oracle Database Server (which acts as a client sending requests to the Web server) makes use of the Oracle Wallet Manager for setting up an Oracle wallet.

Note :This is a mandatory requirement for Oracle iStore storefront pages when the web tier is TLS enabled.

To enable the HTTPS client request from the database using UTL_HTTP, you need to establish a truststore in wallet format. You do not need a server certificate for this wallet. You only need to import the root CA certificate for the root CAs that are the trust anchor for the sites you need UTL_HTTP to connect to.

- After setting your environment for the database tier, navigate to the $ORACLE_HOME/appsutil directory.

- Create a new wallet directory named wallet.

- Navigate to the newly created wallet directory.

- Open the Oracle Wallet Manager as a background process.

owm &

- In the Oracle Wallet Manager Menu, navigate to Wallet > New .

Answer NO to:Your default wallet directory doesn’t exist. Do you wish to create it now? The new wallet screen will now prompt you to enter a password for your wallet. Click NO when prompted:A new empty wallet has been created. Do you wish to create a certificate request at this time? - If you need to import ca.crt, on the Oracle Wallet Manager menu navigate to Operations > Import Trusted Certificate . Click OK . Double click on ca.crt to import it.

- Save the wallet:On the Oracle Wallet Manager Menu, click Wallet . Verify the Auto Login check box is selected. Click Save .

To test that the wallet is properly set up and accessible, log in to SQLPLUS as the apps user and execute the following:

SQL>select utl_http.request('[address to access]', '[proxy address]', 'file:[full path to wallet directory]', null) from dual; where:

‘[address to access]’ =the URL for your Oracle E-Business Suite Rapid Install Portal.

‘[proxy address] ‘ =the URL of your proxy server, or NULL if not using a proxy server.

‘file:[full path to wallet directory]’ =the location of your wallet directory (do not specify the actual wallet files).

Related links

Enabling SSL or TLS in Oracle E-Business Suite Release 12 (Doc ID 2143099.1)

How to find R12 components Version

40 Adpatch question every DBA should know

awk command

Keytool command