Le dernier paysage des risques liés aux données

Les données d'entreprise continuent de changer rapidement de forme, de taille, d'utilisation et de résidence. Il reste rarement plus dans des constructions cloisonnées, limitées à certaines unités commerciales ou épargnées par le monde extérieur. Les données franchissent désormais librement les seuils préalablement conçus qui limitent le potentiel commercial. Il flotte dans le cloud, se propage entre les unités commerciales et circule partout.

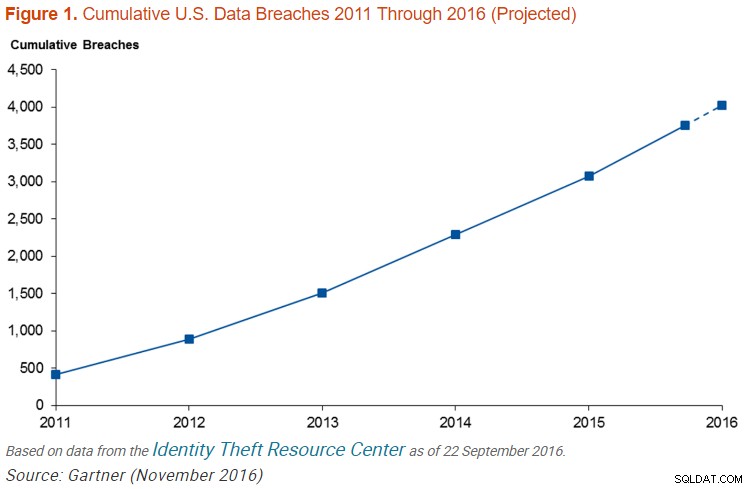

Mais malgré tous les changements et toutes les opportunités que représentent les données, une fois qu'elles sont créées ou collectées, elles sont menacées d'attaques et d'utilisations abusives. Le nombre de violations de données signalées ayant doublé au cours des dix dernières années et un demi-milliard d'enregistrements exposés l'année dernière, notre dépendance à l'égard des informations est de plus en plus menacée par un manque de sécurité.

Avec l'exposition des données personnelles à l'échelle industrielle, la croissance de la législation sur la confidentialité des données était inévitable. Les entreprises et les agences gouvernementales qui collectent et traitent des informations personnelles identifiables (PII) doivent désormais se conformer aux exigences de la norme de sécurité des données de l'industrie des cartes de paiement (PCI DSS) et de la loi HIPAA (Health Insurance Portability and Accountability Act) aux États-Unis, du règlement général sur la protection des données (GDPR ) en Europe, et de nombreuses lois internationales et locales comme POPI en Afrique du Sud, KVKK en Turquie et le California Consumer Privacy Act (CCPA).

Les violations de données entraînent également des coûts explicites. The Ponemon Institute Coût d'une violation de données Étude a constaté que le coût moyen par enregistrement compromis était d'environ 150 $ en 2019. L'étude place le risque d'avoir 10 000 enregistrements volés ou perdus à plus de 26 %. Ainsi, vous avez juste au-dessus d'une chance sur quatre de perdre 10 000 enregistrements. Prendriez-vous le risque si vous pouviez utiliser la technologie pour l'empêcher ?

Les organisations coincées dans d'anciens modèles opérationnels et mentalités ne reconnaissent pas l'importance des protocoles de sécurité à l'échelle de l'entreprise. Pour s'améliorer, ils doivent répondre à leur besoin de ce que Gartner appelle la gouvernance de la sécurité des données et ainsi protéger les informations lors d'événements structurés et coordonnés, et non comme une réflexion après coup ou une correction après une violation.

Qu'est-ce que la gouvernance de la sécurité des données ?

Gartner définit la gouvernance de la sécurité des données (DSG) comme "un sous-ensemble de la gouvernance de l'information qui traite spécifiquement de la protection des données d'entreprise (à la fois dans les bases de données structurées et les formulaires non structurés basés sur des fichiers) par le biais de politiques et de processus de données définis".

Vous définissez les politiques. Vous définissez les processus. Il n'y a pas de solution unique pour DSG. De plus, aucun produit ne répond à tous les besoins de DSG. Vous devez examiner vos données et peser les domaines qui ont le plus grand besoin et le plus d'importance pour votre entreprise. Vous prenez en main la gouvernance des données pour éviter un désastre. N'oubliez pas que vos informations relèvent de votre responsabilité.

Bien qu'il existe plusieurs voies de protection des données (logiques, physiques et humaines), les trois principales méthodes logicielles que les clients d'IRI utilisent avec succès sont la classification, la découverte et l'anonymisation (masquage) des IPI et d'autres données considérées comme sensibles.

Classement des données

Afin de trouver et de protéger des données spécifiques à risque, elles doivent d'abord être définies dans des catégories ou des groupes nommés. Les données ainsi classées peuvent être cataloguées non seulement par leur nom et leurs attributs (par exemple, US SSN, 9 chiffres), mais également soumises à une validation informatique (pour les distinguer des autres chaînes à 9 chiffres) et à une attribution de sensibilité (secrète, sensible, etc. .).

En plus de ces attributions, les classes de données ou les groupes de classes peuvent être caractérisés par leur emplacement et/ou la manière dont ils doivent être trouvés (méthode(s) de recherche) si leur emplacement est inconnu. L'attribution globale d'une fonction de correction ou de masquage est également possible, de sorte que la désidentification puisse être effectuée de manière cohérente pour tous les membres de la classe, quel que soit leur emplacement, en préservant son intégrité référentielle.

Découverte des données

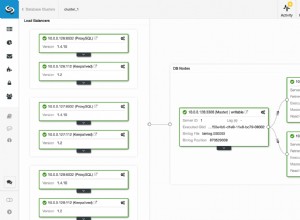

Pour trouver des données sensibles, des fonctions de recherche associées ou non à des classes de données peuvent être exécutées. Parmi les exemples de techniques de découverte, citons les recherches d'expressions régulières compatibles RegEx ou Perl (PCRE) dans des bases de données ou des fichiers, des algorithmes de correspondance floue (soundalike), une logique spéciale de filtrage de chemin ou de colonne, la reconnaissance d'entité nommée (NER), la reconnaissance faciale, etc.

Il est également possible de tirer parti de l'apprentissage automatique dans le processus de reconnaissance. IRI prend en charge l'apprentissage automatique semi-supervisé dans la construction de modèles NER, par exemple, dans son produit DarkShield (ci-dessous).

Annulation de l'identification des données

L'un des moyens de réduire, voire d'annuler, le risque de violation de données consiste à masquer les données au repos ou en mouvement, avec des fonctions au niveau du champ qui les rendent protégées mais toujours utilisables dans une certaine mesure.

Selon Marc Meunier, analyste chez Gartner, "Comment le masquage des données évolue pour protéger les données des initiés et des étrangers :"

L'adoption du masquage des données aide les organisations à élever le niveau de sécurité et de confidentialité de leurs données sensibles, qu'il s'agisse d'informations de santé protégées (PHI), d'informations personnellement identifiables (PII) ou propriété intellectuelle (PI). Dans le même temps, le masquage des données permet de répondre aux exigences de conformité aux normes et réglementations de sécurité et de confidentialité.

La plupart des entreprises, que ce soit en vertu de règles internes ou de lois sur la confidentialité des données, ont fait, font actuellement ou feront bientôt du masquage des données un élément central de leur stratégie de sécurité globale.

Solutions logicielles éprouvées

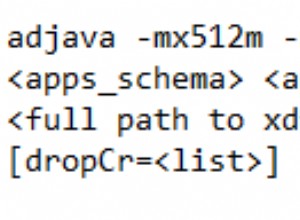

IRI fournit des solutions de masquage de données statiques et dynamiques pour les bases de données, les fichiers plats, les sources d'applications mainframe et héritées propriétaires et les plates-formes de données volumineuses (Hadoop, NoSQL, Amazon, etc.) dans son produit FieldShield ou sa plate-forme Voracity, ainsi que les données à risque dans Excel via CellShield.

Pour les données dans des sources semi-structurées et non structurées telles que les bases de données NoSQL, les fichiers texte de forme libre et les journaux d'application, les documents MS Office et .PDF, ainsi que les fichiers image (même les visages), vous pouvez utiliser DarkShield pour les classer, les découvrir et les anonymiser. .

Dans ces produits « boucliers », vous pouvez utiliser des fonctions telles que le brouillage, la suppression, le cryptage, la rédaction, la pseudonymisation, le hachage et la tokenisation, avec ou sans la possibilité d'inverser ces fonctions. Voracity - qui comprend ces produits - intègre également le masquage des données dans les opérations d'intégration et de migration des données, ainsi que la fédération des données (virtualisation), le reporting et la gestion des données pour les opérations analytiques.

Les fonctionnalités intégrées de découverte de données, de classification, de gestion des métadonnées et de journalisation d'audit facilitent les évaluations automatiques et manuelles de la ré-identifiabilité des enregistrements concernés. Voir www.iri.com/solutions/data-masking et www.iri.com/solutions/data-governance pour plus d'informations, et contactez votre représentant IRI si vous avez besoin d'aide pour créer ou appliquer votre cadre DSG via une approche centrée sur les données, ou approche de sécurité « point de départ ».