Règles de pare-feu par défaut

Par défaut, le pare-feu Google Compute Engine bloque tout le trafic entrant (c'est-à-dire le trafic réseau entrant) vers vos machines virtuelles. Si votre VM est créée sur le réseau par défaut, peu de ports comme 22 (ssh), 3389 (RDP) sont autorisés.

Les règles de pare-feu par défaut sont documentées ici .

Ouverture des ports pour l'entrée

Les règles de pare-feu d'entrée sont décrites ici .

L'approche recommandée consiste à créer une règle de pare-feu qui autorise le port 8080 aux machines virtuelles contenant une balise spécifique que vous choisissez. Associez ensuite cette balise aux VM auxquelles vous souhaitez autoriser l'entrée 8080 .

Si vous utilisez gcloud , vous pouvez le faire en procédant comme suit :

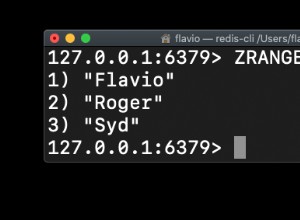

# Create a new firewall rule that allows INGRESS tcp:8080 with VMs containing tag 'allow-tcp-8080'

gcloud compute firewall-rules create rule-allow-tcp-8080 --source-ranges 0.0.0.0/0 --target-tags allow-tcp-8080 --allow tcp:8080

# Add the 'allow-tcp-8080' tag to a VM named VM_NAME

gcloud compute instances add-tags VM_NAME --tags allow-tcp-8080

# If you want to list all the GCE firewall rules

gcloud compute firewall-rules list

Voici une autre réponse de débordement de pile

qui vous explique comment autoriser le trafic entrant sur des ports spécifiques vers votre VM à l'aide de l'interface utilisateur Web de Cloud Console (en plus de gcloud ).

Adresses IP statiques

La réponse que vous avez liée décrit uniquement comment allouer une adresse IP statique et l'attribuer à votre machine virtuelle. Cette étape est indépendante des règles de pare-feu et peut donc être utilisée en combinaison si vous souhaitez utiliser des adresses IP statiques.