Le nombre croissant de cyberattaques sur les déploiements de bases de données open source met en évidence les mauvaises pratiques administratives et opérationnelles du secteur.

Si 2016 nous a appris quelque chose, c'est l'importance de bonnes pratiques opérationnelles et de mesures de sécurité dans les déploiements de bases de données open source. Pendant plusieurs années, les chercheurs avaient mis en garde contre les bases de données exposées publiquement - avec des estimations allant dans les dizaines de milliers de serveurs. Si l'ampleur du problème n'avait pas été apparente ou effrayante, elle l'est sûrement maintenant.

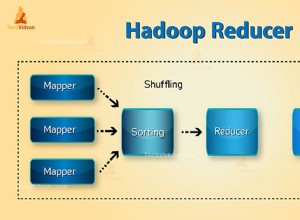

Récemment, des groupes de rançongiciels ont supprimé plus de 10 000 bases de données MongoDB en quelques jours seulement. D'autres bases de données open source (ElasticSearch, Hadoop, CouchDB) ont également été touchées. Entre-temps, le nombre de bases de données exposées est passé à environ 100 000 instances.

Qu'est-ce qui a conduit à cela? Les bases de données open source, et les logiciels open source en général, alimentent une part importante des services en ligne actuels. Grâce à l'utilisation accrue des cycles de vie de développement agiles, le cloud abrite désormais une variété d'applications qui sont rapidement déployées. De nombreuses entreprises ont également dépassé l'utilisation du cloud pour des fonctions non critiques et comptent désormais sur le cloud pour stocker des données précieuses. Cela signifie que davantage de bases de données sont déployées dans des clouds publics, dans des environnements directement exposés à Internet.

MongoDB en particulier est très populaire parmi les développeurs, en raison de sa commodité et de son opportunité. Mais voici le problème :faire tourner rapidement un environnement de développement n'est pas la même chose que de mettre en place une production en direct. Ils exigent tous deux des niveaux d'expertise très différents. Des milliers d'instances de bases de données n'étaient pas sécurisées et n'importe qui pouvait obtenir un accès en lecture et en écriture aux bases de données (y compris les données sensibles) sans outils spéciaux ou sans avoir à contourner les mesures de sécurité. Ce n'est pas un manque de concentration de quelques individus qui nous a amenés ici, nous sommes confrontés à un problème qui est plus répandu qu'on ne pourrait l'imaginer. Nous devons reconnaître qu'il est difficile de trouver le juste milieu entre la facilité d'utilisation, la rapidité de déploiement et la préparation opérationnelle/de sécurité. Cela soulève donc la question :comment pouvons-nous collectivement dépasser ce type de problème ?

Si nous pouvions former chaque personne qui déploie MongoDB en ingénieur de déploiement, cela pourrait aider. Au moins, il y aura un certain niveau de protection afin que n'importe qui ne puisse pas entrer par une porte ouverte.

Les opérations ne sont pas sorcieres, mais il n'est peut-être pas raisonnable de s'attendre à ce que tous les développeurs, qui sont les principaux utilisateurs de MongoDB, deviennent des ingénieurs systèmes/déploiement à part entière. L'industrie informatique s'oriente vers des implémentations et des déploiements de services plus rapides et plus légers. Le juste milieu entre facilité d'utilisation, rapidité de déploiement et bonnes pratiques opérationnelles peut sembler encore plus éloigné. L'automatisation pourrait bien nous aider à trouver ce terrain d'entente.

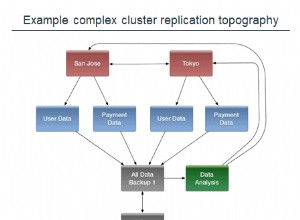

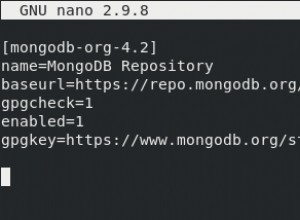

Plusieursnines Devenez un administrateur de base de données MongoDB – Amener MongoDB en productionDécouvrez ce que vous devez savoir pour déployer, surveiller, gérer et faire évoluer MongoDBDélécharger gratuitementLes configurations de base de données adaptées à la production ont tendance à être un peu plus complexes, mais une fois conçues, elles peuvent être dupliquées plusieurs fois avec un minimum de variations.

L'automatisation peut être appliquée au provisionnement et à la configuration initiaux, ainsi qu'aux correctifs, aux sauvegardes, à la détection d'anomalies et à d'autres activités de maintenance en cours. C'est la base de notre propre plate-forme d'automatisation pour MongoDB, ClusterControl. Un système bien déployé et géré peut atténuer les risques opérationnels et aurait certainement empêché le piratage de ces milliers de bases de données.