MySQL est connu pour être facile à utiliser et hautement sécurisé. C'est pourquoi c'est le choix numéro un pour de nombreuses organisations, y compris les plus grandes marques comme Facebook, Google, Uber et YouTube. Parce qu'il est open-source, il est libre d'utiliser et de modifier même à des fins commerciales. Mais bien qu'il puisse être très sécurisé, les fonctions de sécurité ne sont pas toujours utilisées correctement.

Les cybercriminels sont doués pour trouver des moyens d'exploiter les masses. Les attaques de ransomwares ont pénétré partout, des villes, des écoles et des hôpitaux aux grandes et petites entreprises. Les victimes sont trompées pour autoriser des programmes malveillants dans leurs systèmes où ces programmes verrouillent les fichiers jusqu'à ce qu'ils obtiennent une rançon. Les organisations de toutes sortes qui utilisent MySQL et d'autres systèmes de gestion de bases de données sont exposées au risque d'attaques.

Cibler les établissements publics en plus des entreprises est une décision intelligente pour les cybercriminels, car notre société s'effondrera sans eux. Sachant cela, les pirates profitent des vulnérabilités de MySQL pour gagner de l'argent auprès de cibles qui n'ont aucune marge de manœuvre pour refuser la rançon.

Les ransomwares sont une industrie lucrative pour un cybercriminel, d'autant plus que nous continuons à nous appuyer sur la technologie pour stocker toutes sortes de données dans tous les secteurs. L'année dernière, certaines des attaques de rançongiciels les plus dommageables ont exploité avec succès des cibles pour des milliards de dollars. Il est plus crucial que jamais de protéger votre base de données contre les accès indésirables.

Attaques de rançongiciels

En 2020, le montant moyen de la rançon exigée dans les attaques de rançongiciels avait atteint 170 000 $ par incident au troisième trimestre. Bien que les criminels tiennent généralement parole et restaurent les données une fois la rançon payée, il est toujours impossible de savoir si vos données sont totalement en sécurité après avoir subi une attaque.

De telles attaques sont devenues plus attendues depuis que Covid a changé notre paysage numérique. Les travailleurs à distance et les entreprises ont été contraints de s'appuyer sur des outils de projet basés sur le cloud et d'autres types de bases de données en ligne pour collaborer avec les autres membres de l'équipe, les clients et les sous-traitants. Et bien que ces types d'outils permettent aux responsables de définir des autorisations d'équipe pour le contrôle, de telles mesures ne suffisent pas.

Pour compliquer encore les choses, de plus en plus de personnes de tous les niveaux d'expertise numérique utilisent des outils de collaboration en ligne, et la plupart d'entre elles ne sont toujours pas averties en matière de sécurité. Avec autant d'informations provenant de différents canaux, il peut être difficile, même pour les utilisateurs les plus compétents, de déterminer si les données proviennent d'une source légitime.

C'est pourquoi les cybercriminels profitent de la peur et de la désinformation entourant la pandémie. Des liens malveillants intégrés dans des éléments tels que de faux e-mails CDC ont circulé. Ils exploitent les préoccupations liées à la pandémie en se présentant sous un faux jour avec des mises en page et des logos très convaincants pour inciter les destinataires à laisser les escrocs accéder directement à leurs ordinateurs.

En 2021, les groupes de hackers deviennent encore plus sophistiqués et insaisissables dans leurs tactiques. La crypto-monnaie est un format populaire pour les rançons. Les capacités de traçage cryptographique sont relativement nouvelles et il est d'autant plus difficile d'attraper les cybercriminels. Les données privées deviennent un bien de plus en plus précieux.

VEUILLEZ_LIRE_MOI

L'une des attaques les plus insaisissables et les plus dangereuses de l'année écoulée, désormais connue sous le nom de PLEASE_READ_ME, a changé notre façon de penser à l'échelle et aux capacités de la technologie des ransomwares. La plupart des attaques de ransomwares visent des entités spécifiques qui ont beaucoup à perdre. Ce type d'attaque ciblée est généralement bien planifié et exécuté de manière transparente, obligeant les victimes à payer le gros prix pour empêcher la vente aux enchères de données privées.

L'attaque PLEASE_READ_ME, en revanche, était un exploit plus opportuniste. Il s'est concentré sur le ciblage des serveurs MySQL avec des informations d'identification faibles. Bien qu'ils gagnaient moins d'argent par victime, une multitude de machines et de bases de données MySQL ont été piratées avec des scripts automatisés. Les attaques n'ont même pas utilisé de logiciel malveillant (juste un script).

Fin 2020, il y avait un total de 250 000 bases de données volées lors de ces attaques et vendues sur le dark web. Les victimes ont été invitées à payer 0,08 BTC (la monnaie Bitcoin) pour restaurer leurs bases de données, ce qui représente près de 4 350 $ au taux de change actuel de Bitcoin.

Cette attaque sans précédent a mis les utilisateurs de MySQL à bout. Nous avons appris que personne n'est en sécurité et nous devons nous assurer que les informations d'identification sont sécurisées.

Protéger les bases de données MySQL

À la lumière du succès retentissant de PLEASE_READ_ME et d'autres attaques de ransomware basées sur des informations d'identification faibles, les attaques SQL sont l'une des formes les plus courantes de cyberattaques. Il est temps de vous assurer que vos bases de données sont protégées contre l'extorsion.

Voici quelques mesures que vous pouvez prendre pour renforcer la sécurité de vos informations d'identification et de vos bases de données :

Déployer un gestionnaire de mots de passe

De nombreux outils de gestion de la sécurité peuvent aider à la surveillance automatisée de la base de données et des protocoles de sécurité. Bien sûr, chaque utilisateur doit créer un mot de passe unique, mais cela ne suffit pas. Utilisez le système de gestion des mots de passe qui nécessitera de changer régulièrement chaque mot de passe.

Par exemple, implémentez les exigences du mot de passe, telles que le nombre de chiffres, la présence de caractères spéciaux, etc. Ensuite, exigez la mise à jour de ce mot de passe tous les 60 jours vers un nouveau mot de passe qui n'a pas été utilisé dans le passé. Cela peut aider à responsabiliser les utilisateurs de votre base de données et compliquer les tâches, même pour les cybercriminels expérimentés.

Utilisez le principe du moindre privilège

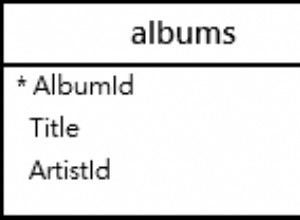

Le principe du moindre privilège signifie que vous ne devez donner aux utilisateurs l'accès qu'aux fichiers dont ils ont besoin pour effectuer les tâches qui leur sont demandées. En d'autres termes, tous les employés n'ont pas besoin d'un accès complet à toutes les bases de données que vous gérez. Utilisez l'administration du serveur SQL pour contrôler qui a accès à quoi.

De nombreux outils gèrent l'administration de la base de données. Vous n'avez pas à vous efforcer de garder une trace des noms d'utilisateur, des mots de passe, des autorisations et des affectations par vous-même. En bloquant certaines parties de la base de données, non seulement vous rendez une attaque moins dommageable, mais vous facilitez également le suivi et la localisation de la vulnérabilité en cas de violation.

Intégrer des modèles de sécurité Zero-Trust

Un modèle de confiance zéro suppose qu'aucune identité ne peut être approuvée. Par conséquent, tous les utilisateurs doivent s'authentifier avant d'accéder aux données et aux autres ressources. En plus de ne pas faire confiance aux utilisateurs humains, il est crucial de maintenir les machines aux mêmes normes de confiance zéro.

La technologie d'automatisation est un investissement fantastique pour les entreprises de toutes sortes afin d'accroître leur efficacité, mais la confiance dans les identités des machines peut poser de sérieux problèmes. L'utilisation d'un programme de surveillance en temps réel et le suivi des identités des utilisateurs et de leurs accès et privilèges associés sont essentiels pour maintenir une politique de confiance zéro efficace.

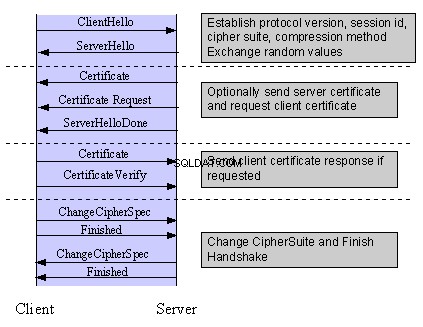

Cryptage SSL et TLS

Les certificats Secure Sockets Layer (SSL) sont un bon point de départ pour chiffrer les données de l'entreprise. Il est sage de spécifier votre paramètre SSL pour chaque utilisateur.

Votre base de données doit être cryptée, mais il est également important de crypter le réseau et de garantir que tout tiers ayant accès utilise également des protocoles de cryptage. N'oubliez pas que votre sécurité dépend de votre maillon le plus faible.

Vérifiez à nouveau que SSL ou son successeur, Transport Layer Security (TLS), est activé. Renseignez-vous auprès de vos fournisseurs tiers sur les protocoles de cryptage qu'ils ont également mis en place.

Supprimer les utilisateurs anonymes

Lorsque vous suivez les étapes ci-dessus pour augmenter la sécurité de l'authentification, vous devez également supprimer tous les utilisateurs anonymes ou sans mot de passe. Cela garantira qu'il n'y a pas de portes ouvertes pour que les pirates puissent entrer. Il est très facile pour un cybercriminel de se connecter à vos serveurs MySQL si vous n'avez pas besoin d'un mot de passe.

Les cybercriminels qui exécutent des attaques SQL sont bien conscients de toutes les vulnérabilités du matériel et des logiciels, et en particulier des problèmes de sécurité dans le cloud. C'est comme ça qu'ils gagnent leur vie. Un compte anonyme peut facilement permettre un accès direct à des fichiers confidentiels et à d'autres données.

Activer la journalisation d'audit

Enfin, assurez-vous que la journalisation auditée est activée. La journalisation d'audit garde une trace de l'heure, de la date et de l'emplacement des connexions, ainsi que de certaines activités des utilisateurs. Vous pouvez classer vos données SQL afin de savoir quelles sont les informations sensibles.

Ce type de gestion des données devient critique lorsque vous subissez une violation de données ou tout type de cyberattaque. Ensuite, vous pouvez voir quand et comment l'attaquant a accédé à votre serveur et quelles données ont été affectées. C'est aussi une bonne idée d'avoir ce journal surveillé en permanence.

Bien que l'automatisation soit la clé de l'efficacité de ce processus, il est également judicieux de faire auditer les journaux et les logiciels par une personne pour s'assurer que rien ne passe entre les mailles du filet.

Protégez-vous aujourd'hui

La numérisation de l'économie a créé un terreau propice pour que les cybercriminels trouvent des moyens nouveaux et plus dommageables d'exploiter les personnes et les entreprises. En 2020, le coût des cyber-rançons a augmenté de 336 %, et ce nombre augmente chaque jour. L'innovation continue dans la technologie conduira inévitablement à l'innovation dans l'exploitation et le vol de données également.

Il y aura toujours des criminels à surveiller, peu importe la taille de votre entreprise ou la quantité de données ou d'argent dont vous disposez. Les attaques automatisées de rançongiciels et autres cyberattaques fonctionnent mieux lorsqu'un vaste réseau est lancé. Cela signifie que pour les escrocs, il ne s'agit pas toujours de réaliser le plus gros braquage. Comme nous l'avons appris des tendances des rançongiciels des dernières années, une série d'attaques sournoises qui ferment discrètement les petites entreprises ou les organisations civiques s'accumulent au fil du temps. Même lorsque la pandémie ne sera plus qu'un mauvais souvenir, les escrocs trouveront d'autres moyens de duper les personnes vulnérables pour qu'elles téléchargent des fichiers malveillants.

Dans la vie de tous les jours, nous prenons certaines précautions pour nous protéger du crime. Notre activité sur Internet ne devrait pas être différente. Les tendances indiquent que nous pouvons nous attendre à une augmentation continue des attaques de rançongiciels tentées et réussies à l'avenir. Rester vigilant dans la surveillance de vos protocoles de sécurité et mettre en pratique ces conseils réduira considérablement vos chances d'être victime d'attaques dommageables.

Outre la mise en œuvre de ces directives, de nombreux outils sont disponibles pour vous aider à gérer la base de données MySQL. Utilisez l'automatisation à votre avantage pour rester en sécurité et maintenir un équilibre entre sécurité et convivialité.